境界型防御の弱点をどう克服すべきか?ゼロトラストだけではない対策とは

無料

サービス紹介やお役立ち資料を

無料でご活用いただけます

20年以上PCの開発設計から製造、運用や保守・保証サポートまでのすべてを行なっているVAIO株式会社が解説。今回は働き方の変化によって「境界型防御」セキュリティに潜む新たな脅威とその対策についてわかりやすく解説します。

この記事はこのような方におすすめです

- ハイブリッドワーク・テレワーク時代の境界型防御セキュリティの問題点について知りたい方。

- ハイブリッドワーク、テレワークのセキュリティ強化を検討している方。

- 働き方の変化により、既存のセキュリティ装置に不安がある方。

- 境界型防御に潜む新たなセキュリティリスクと対策について詳しく知りたい方。

コンテンツ

ハイブリッドワーク・テレワークによって、どのようなセキュリティリスクが生まれたのか?

前回のブログ「PC持ち出しは避けられない!持ち出しPCのセキュリティリスクと注意すべき5つのポイント」でも触れたように、ハイブリッドワークによってPCが持ち出されることで、境界型防御の外に持ち出されたPCには、様々なリスクが存在します。しかし、ハイブリッドワークによってリスクが生まれたのは、持ち出された端末だけではありません。ハイブリッドワークによって変化した働き方により、企業内ネットワークや、企業内の情報にも脅威は迫っています。

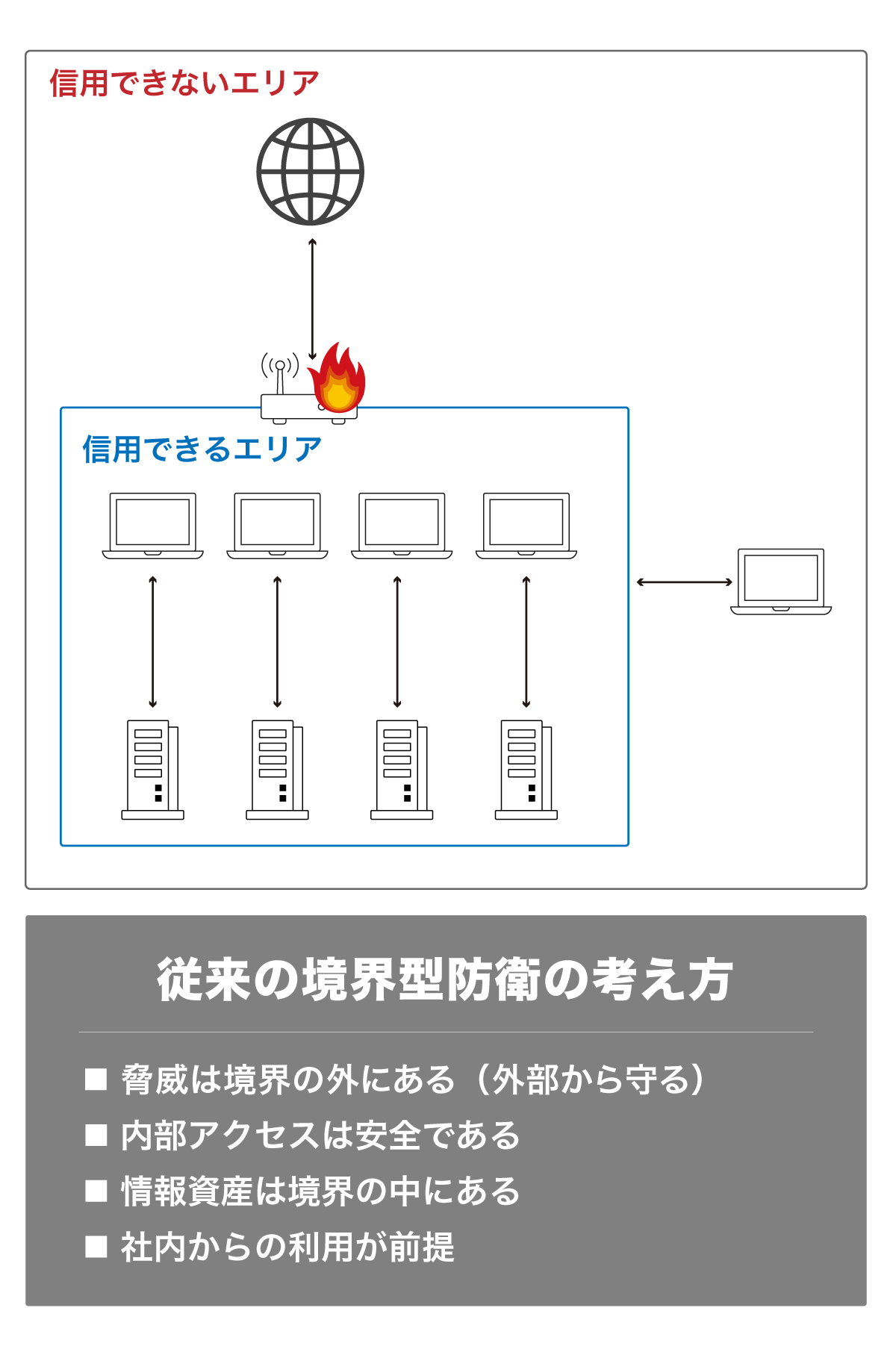

境界型防御は、自宅に鍵をかけて泥棒の侵入を防止するように、企業内ネットワークに脅威の侵入を防止します。また、企業内ネットワークからのアクセスを検査することによって、境界内にある情報資産、情報機器を保護するという点において優れています。

境界型防御とゼロトラストの違いについては「ハイブリッドワークとは?導入を成功させるために注意すべき3つのポイント」の記事で詳しく説明しています。

一方、近年クラウドサービスの普及により、企業の情報資産が境界型防御の外側に保管されることも増えてきました。これにより、境界という考え方があいまいになりつつありますが、クラウドサービスのアクセス元を制限する機能などにより情報資産へアクセス可能な範囲を限定し、インターネットというパブリックスペースに情報を保管しながらも、境界内と同じように扱うことで安全を守る運用が増えています。

しかし、テレワーク・ハイブリッドワークの普及により境界型防御にほころびが見え始めています。一つは、前回もお話しした企業外に持ち出された端末です。ダイレクトにインターネットにアクセスすること、企業内ネットワークから切り離されることに加え、持運びを行うことで、様々な脅威にさらさせる危険が増えています。このような端末の脆弱性に加え、テレワーク・ハイブリッドワークを実現するために設けられたVPN装置が境界型防御を脆弱にする要因となり、クラウドサービスのアクセス認証緩和によって、パブリッククラウドに保管された情報にも脅威が迫っています。

機器の脆弱性対策の難しさが浮き彫りに

たとえばVPN装置について考えてみましょう。2020年にJPCERT/CCに登録されたVPN装置の脆弱性は、実に62件。しかも、危険と警告に分類される脆弱性が全体の90%を超えています。残念ながら製品の脆弱性発生を完全に防止することはできません。そのため、ユーザーは保守契約等で脆弱性対応が漏れないようにすることが重要となりますが、タイムリーかつ確実な運用というのは難しいのが実情です。(詳細は後述します)急なテレワーク環境構築対応のため保守されていないVPN装置を再利用してしまい、それが情報漏洩へとつながった事件もありました。

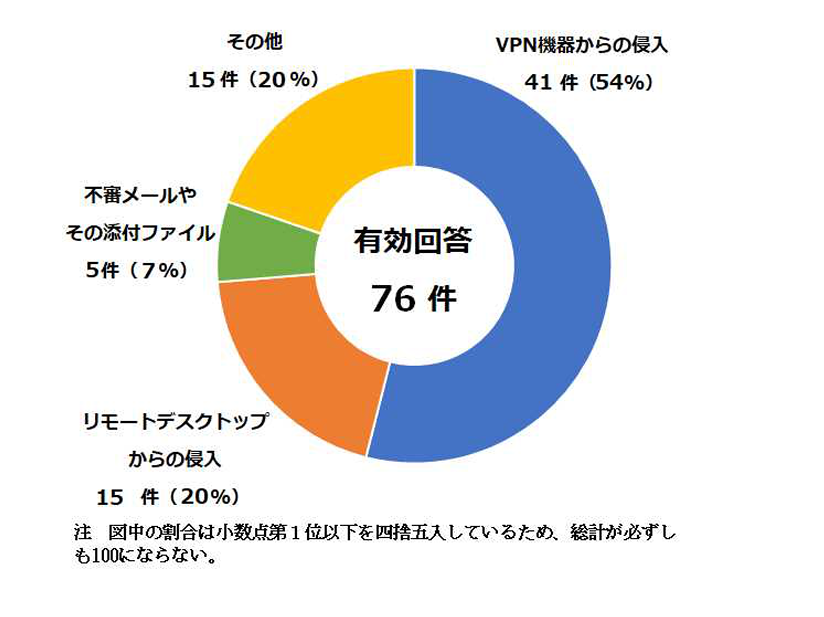

また、VPN装置の脆弱性を利用しなくてもVPN認証が甘ければ、企業内ネットワークへの侵入は容易になります。実際、警察庁による令和4年上半期の調査によるとランサムウェアの感染経路のトップは、『VPN機器からの侵入』となっています。

出典:警察庁 令和4年上半期におけるサイバー空間をめぐる脅威の情勢等について

https://www.npa.go.jp/publications/statistics/cybersecurity/data/R04_kami_cyber_jousei.pdf

このようにハイブリッドワークでは欠かせないリモートアクセスですが、VPN装置の脆弱性対応の確実化に加え、VPN装置の認証を強化し脅威の侵入を防止することが重要になっています。VPNの認証強化には、二段階認証の採用や証明書による個体確認といった手法が存在します。しかし、二段階認証にはユーザービリティの悪化や中間者攻撃などの問題、そして証明書を用いた個体認証には、証明書の有効期限にまつわる問題や、複製可能であることから完全な個体認証は実現できていないなどの問題があり、これらの従来の対策は、認証強化としては万全とは言えません。

VPN製品の脆弱性が放置される理由

脆弱性対応の完全な対応にも難しい課題が立ちはだかります。

JPCERT/CCが、2022年7月に『なぜ、SSL-VPN製品の脆弱性は放置されるのか』という記事を公開しています。

この記事の中では、アプライアンス製品の脆弱性が放置されている現状に、以下のように警告を発しています。

――2019年以降、JPCERT/CCから多数のSSL-VPN製品の脆弱性に関する注意喚起や、イニシャルアクセスブローカーによって認証情報が漏えいしたり、脆弱なままになっている対象機器の管理者に対する通知作業を進めてきました。しかし、残念ながら、修正されない機器が稼働を続け、その後標的型サイバー攻撃や侵入型ランサムウェア攻撃被害を受けるケースが後を絶ちません。

JPCERT/CC

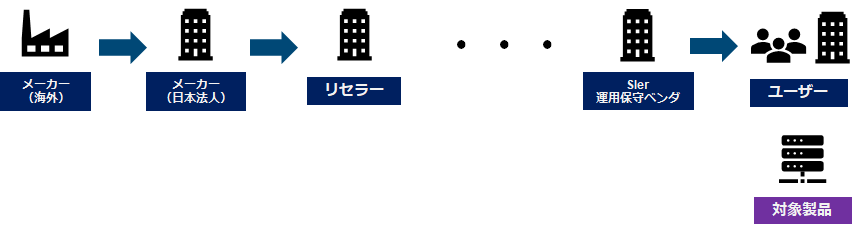

このように、脆弱性情報が公開され、通知をうけているにもかかわらず、その対応が放置される背景には、ITの進化により脆弱性発生件数が増加傾向にあることに加え、「アプライアンス製品の流通経路の情報伝達ルートが複雑化することにより脆弱性情報が末端まで届きにくい商流上の背景に注目が当たっていない」とJPCERT/CCは指摘しており、各方面への働きかけを進めたいとしています。

脆弱性を悪用されないためには、社内にあるアプライアンス製品や、ソフトウェア製品を把握したうえで、それぞれの脆弱性情報を収集・対応を行っていく必要があります。その対策の一つとして社内にあるソフトウェアなどを管理するSBOMという新しい管理手法が注目されています。アメリカではインフラ設備へのサイバー攻撃をきっかけに、SBOMのガイドラインに関する大統領令が発行されSBOMの活用に向けた動きが加速しています。

また、IPAが発行する『情報セキュリティ10大脅威 2022』では、『脆弱性対策情報の公開に伴う悪用増加』が6位にランクしており、脆弱性の発見から実際の攻撃が確認されるまでの期間は短くなる傾向があると指摘しています。公開された脆弱性を利用されないためには、脆弱性対応を迅速かつ確実に行える仕組みと体制を社内で作っていくことが重要です。

https://www.ipa.go.jp/files/000096898.pdfhttps://www.ipa.go.jp/files/000096898.pdf

クラウドサービスの利用が、脆弱性を露呈させるきっかけに

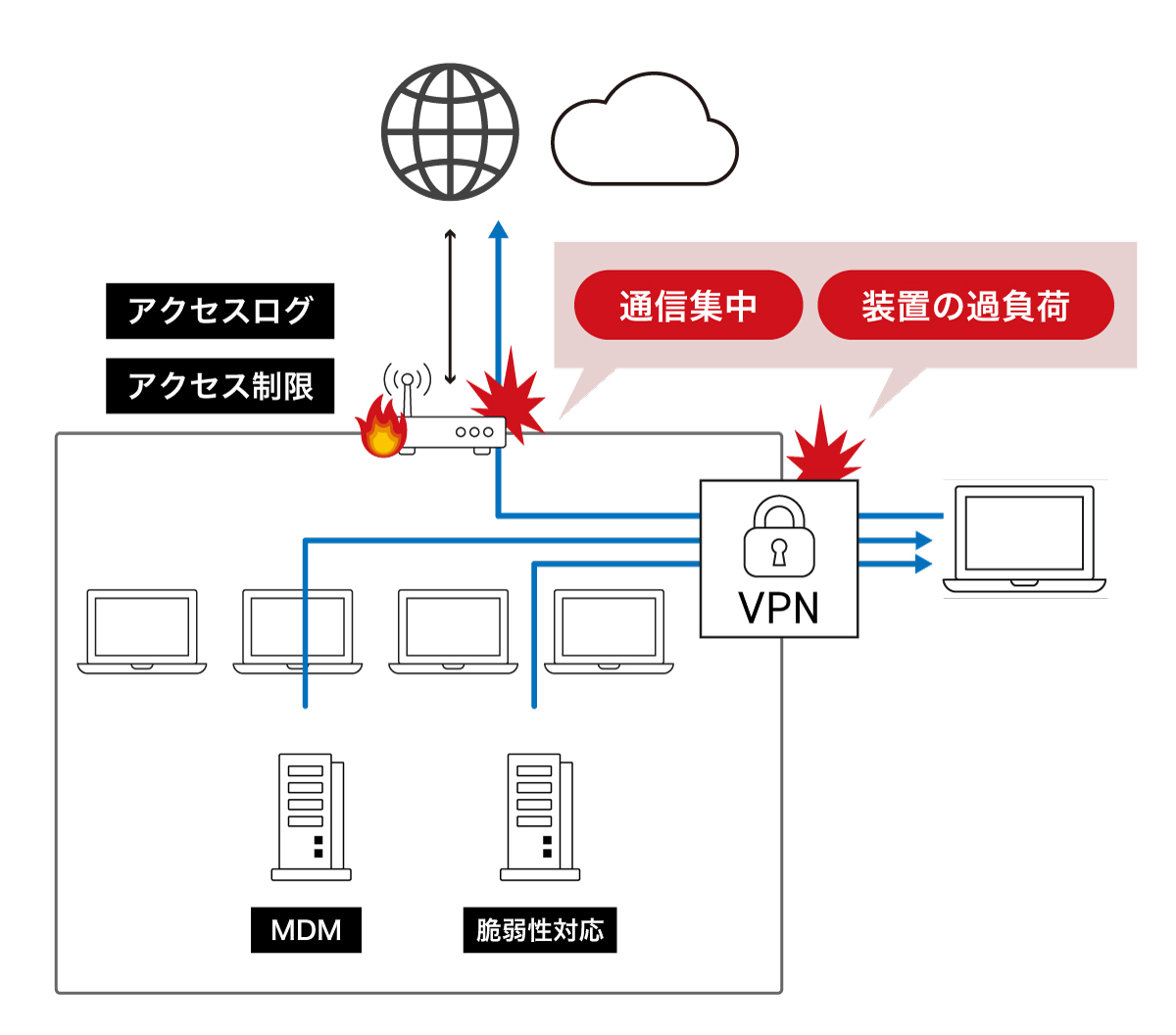

テレワークユーザーの急速な増加によりネットワークの通信量が大幅に増えたことで、VPNを経由しないインターネット/クラウドサービスの利用を許可した企業も多く出てきています。具体的には、クラウドサービスのアクセス制限を緩和し、インターネットのどこからでもアクセス可能な状態に設定変更を行った組織が多くあるようです。また、Web会議を代表する新しいツールがもたらす通信量の増大により、VPN装置やネットワーク回線の負担を分散するために社外でのVPN利用を確実に行うことを求めない運用も増えてきたようです。広く普及したクラウドサービスにより、インターネットがあれば業務ができる。このことが逆に「VPNの利用を必須にしない」もしくは「インターネットからSaaSを直接利用することもやむを得ない」、そういう判断を選択させた原因ともいえます。

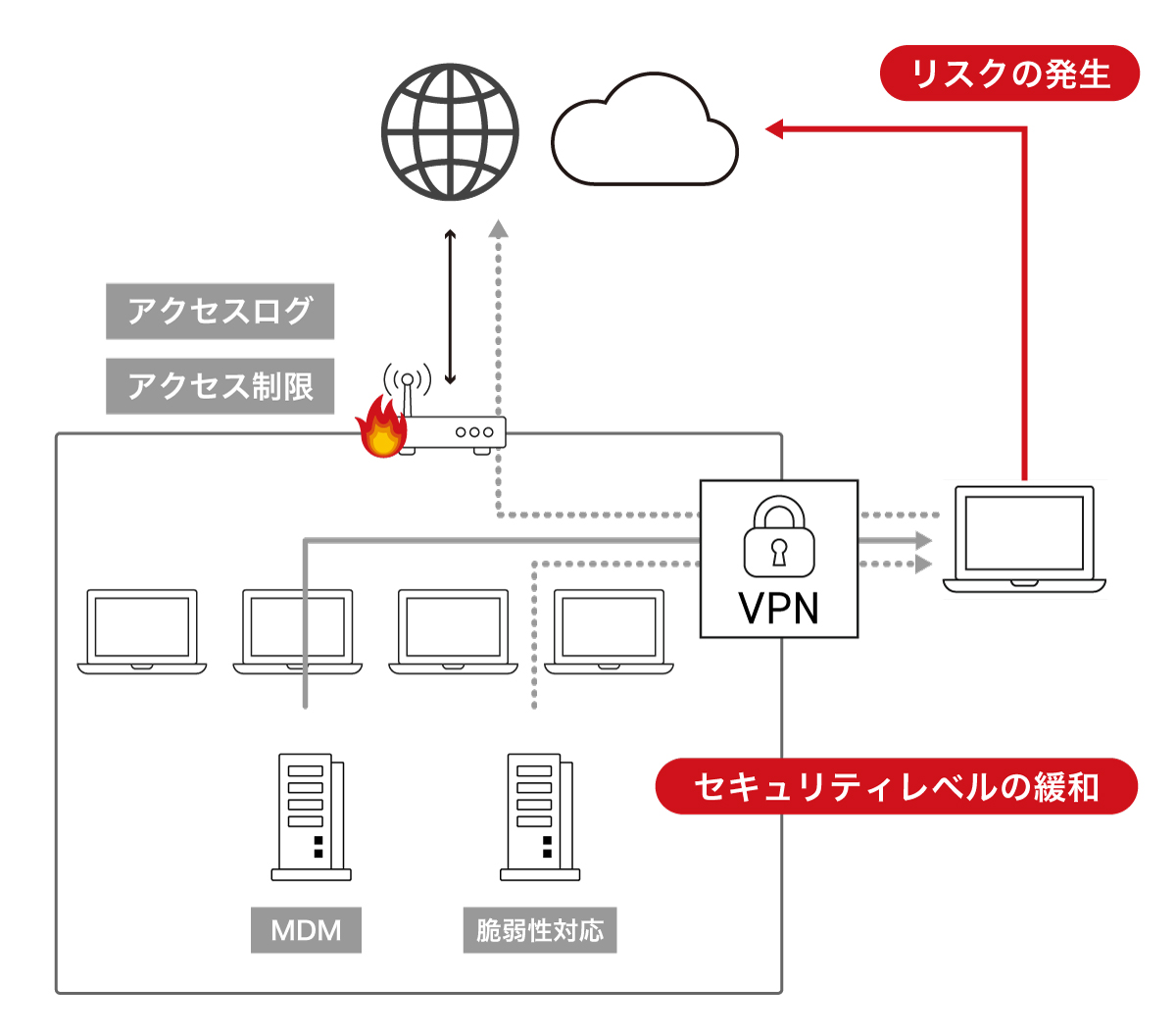

しかし、VPN利用をしない状態を許容することは、結果として持ち出された端末通信の暗号化がされないことによる通信傍受や、企業内ネットワークと接続されないことによるさまざまな問題を抱え、クラウドサービスのアクセス制限の緩和は、SaaSへの不正アクセスなどのリスクを高めています。

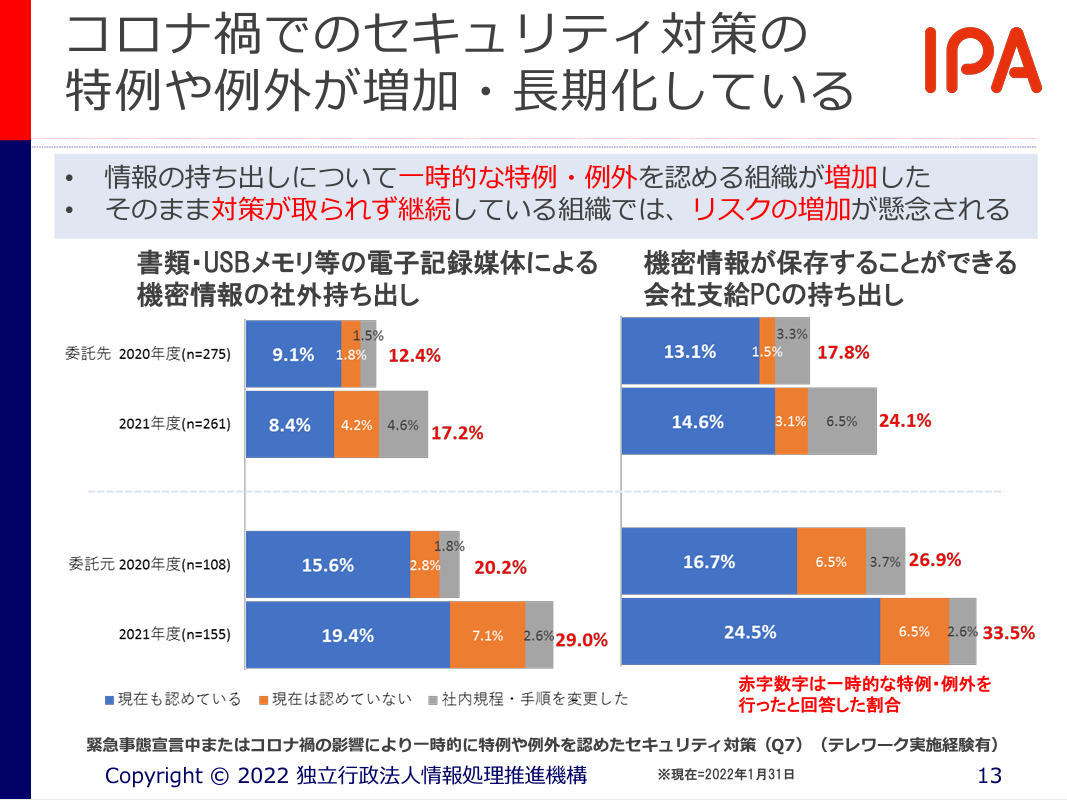

確かに、緩和した時期はあったが、今は行っていない企業の皆様も多いと思います。しかし、IPAが発表した『企業・組織におけるテレワークのセキュリティ実態調査』においても、コロナ過において一時的な特例・例外を認めた組織が増加したうえ、その後も対策をせず継続している組織が今なお一定数存在し、リスクの増加が懸念されると報告しています。

出典:IPA 『企業・組織におけるテレワークのセキュリティ実態調査』

https://www.ipa.go.jp/security/fy2021/reports/scrm/index-telework.html

働き方の変化が生み出した課題を解決するために情報セキュリティに関するルール・ガイドラインの緩和を行っている場合、いまなおその緩和状態が放置されていないか、その緩和を継続する場合は、想定される新たなリスクに十分な対策が取られているかを一度チェックすることが重要です。

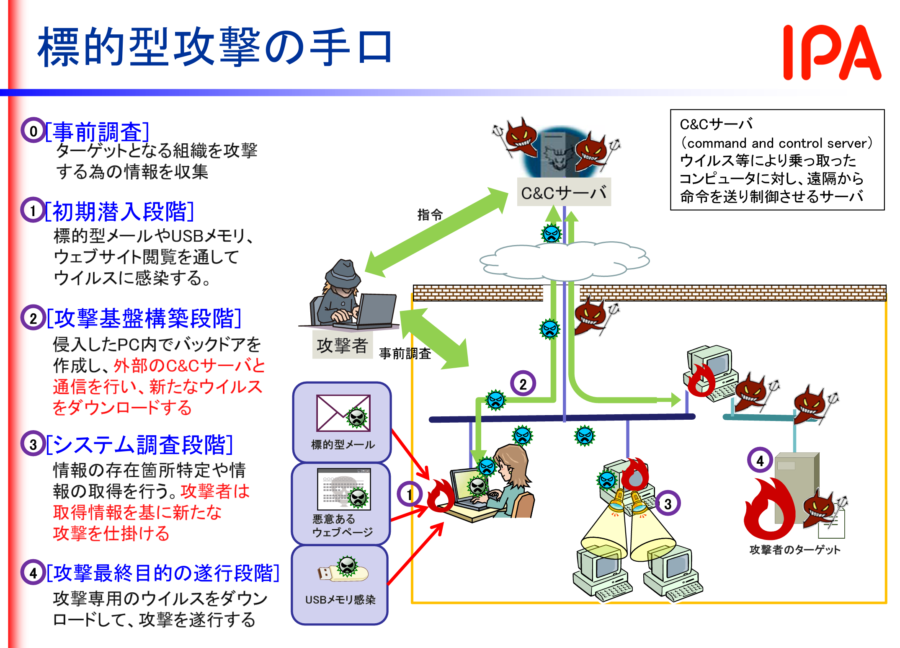

境界型防御の弱点

境界型防御は、「限られた範囲の情報資産、情報機器を守るうえでは優れた構成」と先ほど述べました。ただ、一つ大きな弱点があります――それは、境界型防御を無事通過し内部に入ったアクセスや行動は、正規ユーザーのアクセスとして扱われる傾向が高いことです。このような構成のため、境界型防御の内側に、脅威の侵入口となるバックドアなどが構成されてしまうと境界型防御は無力化されてしまうのです。(IPAが発表する標的型攻撃の手口も次のように書かれており、②で内部のPCを感染させ、社内にある正規のPCとして境界型防御に扱わせることで、攻撃者が外部から自由に扱える社内PCを作りそれがバックドアとなります。)

出典:IPA 標的型攻撃の脅威と対策

https://www.ipa.go.jp/security/event/2013/isec-semi/documents/2013videosemi_targeted_cyber_attacks_v1.pdf

このような境界型防御の弱点を補うために、ゼロトラストネットワークの推奨が叫ばれてはいますが、だからといって境界型防御の環境をすべて捨てる必要があるわけではありません。

SASE、EDRやIDaaSなどを導入し、PCがどこにあってもアクセスコントロールが有効に機能する、万が一境界型防御の内側に脅威が入り込んでも、それを検知できるふるまい検知導入する、IDの管理を統合し休眠アカウントによる不正アクセスやクラウドアクセスを厳格化するなど、さまざまな取り組みによって、既存の境界型防御を生かしながらテレワーク・ハイブリッドワークに対応したセキュリティ対策を行うことは可能です。

オンプレミスからの脱却がコストダウンにつながることも

境界型防御を採用している場合、ITシステムをオンプレミスで保有している企業も多いと思います。企業情報を外部に出すことの危険性から、境界型防御の内側にITシステム、情報資産を抱えることで安全に運用するための形態です。しかしながら、クラウドサービスの利用拡大、標的型攻撃に代表される境界型防御を脅かす新たな脅威の出現、複雑化したITシステムの保守・管理コストの増加や、メンテナンス要員の確保など――オンプレミスでIT機器を抱えることにも様々な課題が出てきています。

そのような課題に対しては、オンプレミス環境をクラウドに移行しつつ、重要な機器のみ自社で運用するハイブリッドクラウドのような運用も検討に値します。プライベートクラウドやオンプレミスとパブリッククラウドを組み合わせることで、パブリッククラウドが持つ導入負担が少ない/運用コストやリソースコストが削減できる/必要な分だけ利用が可能といったメリットを享受でき、プライベートクラウドやオンプレミスとの組み合わせのバランスを変えることによって、用途に応じた柔軟な組み合わせを実現できます。

境界型防御の注意すべき4つのポイント

- 情報資産リストやSBOMなどを活用し、脆弱性対策を万全に

- 様々な場所から仕事をする際に想定されるリスクの見直しと対策の検討を

- 一次的緩和がいつのまにか恒久的緩和となり、そこにリスクが隠れていないかを再チェック

- クラウド活用による安全性と運用コストのバランス見直しも検討を

VAIOがおすすめするセキュリティサービス

VAIOは、PCだけではなく様々なセキュリティソリューションも展開しています。

自動接続・常時接続機能により、ユーザーの場所に関わらず社内ネットワークと同じ環境を利用できるため、社内でPCを利用しているのと同じ安全性をPCがどこにあって実現します。また、マネージドサービスとして提供させていただくため、運用に関するコスト・リソース問題など様々な課題を解決できます。

また、オプションのクラウドUTMによりロードバランスに加え、危険なサイトブロックやメールセキュリティによるスパム判定やウイルス除去も実現できます。

DNSレイヤのセキュリティをベースに、インターネットにある様々な危険性から端末を保護します。Web アクセスやメールだけではなく、すべてのポートとプロトコルで宛先を確認。プロキシに代わり危険なドメインへの要求をルーティングし、パフォーマンスを妨げず安全を高めます。また、日々新しく生まれる脅威に対し、比類ない脅威インテリジェンスを提供しています。

社内ネットワークとソコワク端末しかアクセスできない閉域網内で提供するクラウド型ストレージです。同一ファイルを効率的に管理しストレージ容量を節約できる重複排除機能、AD連携によるアクセスコントロール、スナップショット機能によるファイル復元など様々な機能をもち、必要な容量分だけ購入できるためコストパフォーマンスにも優れています。ホスティングは、国内データセンターで行われますので安心してデータを預けて頂くことが可能です。