ゼロトラストに弱点はあるのか?新たなセキュリティモデルへの転換期

無料

サービス紹介やお役立ち資料を

無料でご活用いただけます

コンテンツ

ZTNA(ゼロトラストネットワークアクセス)とは?

2020年に発生した、新型コロナウイルスの発生により日本でもテレワークが急速に普及したことに伴い、IT運用における様々な課題が露呈しました。これにより、『ゼロトラスト』というネットワークのセキュリティモデルに注目が集まるようになっています。

『ゼロトラスト』は、2009年にフォレスターリサーチ社のジョン・キンダーバグ氏によって提唱されました。ジョン・キンダーバグ氏は、伝統的なネットワークセキュリティモデルにおける信頼性の前提を見直し、セキュリティを確保するために『信頼しない』という原則を提唱しました。

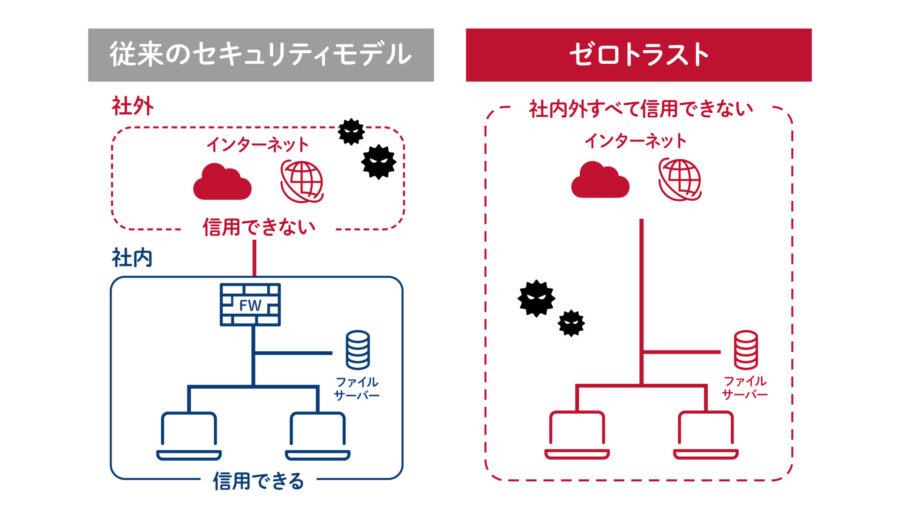

『信頼しない』とは、単純にいうと、

- 従来 トラストネットワーク = 信頼されたネットワーク

- ZTNA ゼロトラストネットワーク = 信頼しない(できない)ネットワーク

ということになります。

従来、企業内ネットワークは『信頼された』ネットワークとされていましたが、いまなぜこれを『信頼しない』とするのか?

ジョン・キンダーバグ氏は、従来のネットワークセキュリティモデルでは、内部ネットワークにいるユーザーやデバイスに対しては信頼が置かれ、外部ネットワークからのアクセスに対してのみセキュリティが厳しく制限されるというアプローチが一般的であることを問題視しました。このアプローチでは、内部の侵害や悪意のあるアクセスに対して防御手段が不十分であるため、セキュリティリスクが高まると指摘しました。

具体的には、どういうことでしょうか?簡単に言ってしまうと、内部ネットワークに存在しているものに対しては、監視が緩いとも言えます。内部ネットワークに入るには厳しい検証を行われるが、内部ネットワークに入った瞬間、検証や認証が大幅に緩和されることによるリスクを指摘しています。このような構成では、内部不正に対しての監査や、何らかの方法で内部ネットワークに侵入した悪意ある攻撃者に対してその監視・監査が甘い状況になることを懸念しているのです。

そのため、内部ネットワーク、外部ネットワークに関わらず、検証や認証・認可を行い、適切なポリシー制御を実現しようとするのがゼロトラストの考え方の基本になっています。

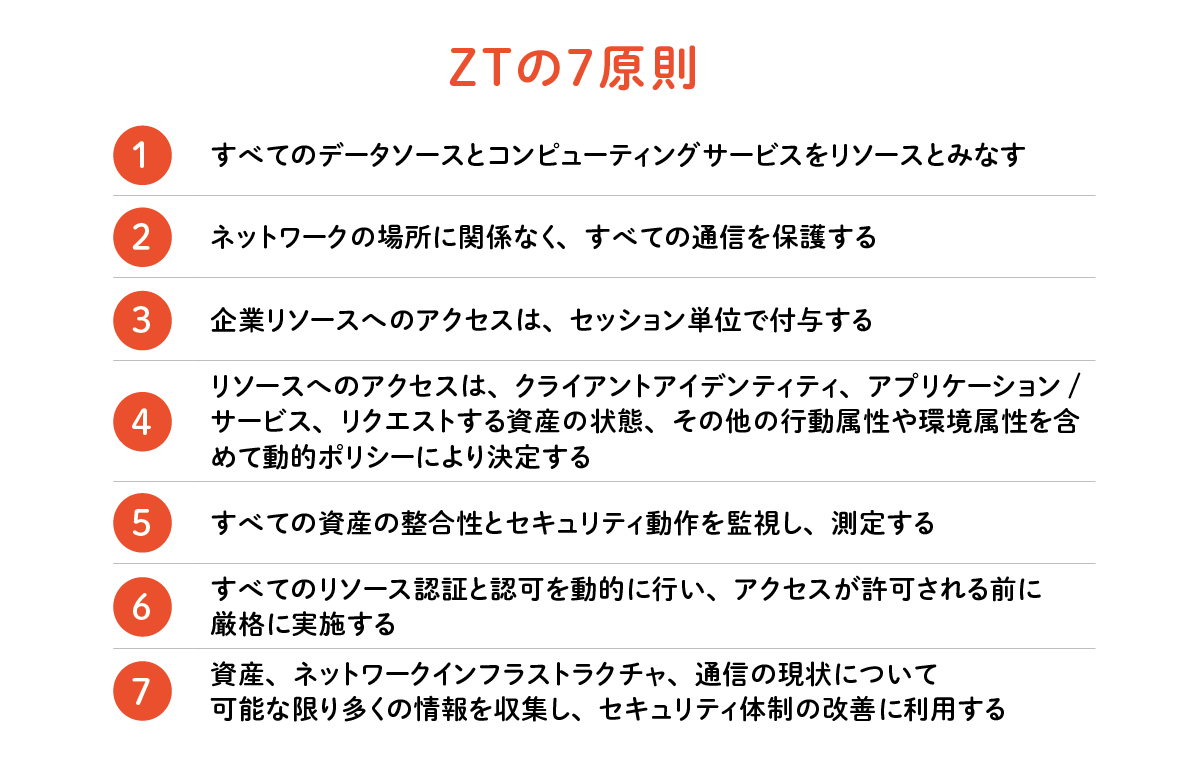

ゼロトラストの7原則とは?

米国国立標準技術研究所(National Institute of Standards and Technology, NIST)は、SP800-207として、ゼロトラストの実装に関する指針を提供しています。このガイドラインは、ゼロトラストの原則とコンポーネントを定義し、組織がゼロトラストアーキテクチャを導入するためのフレームワークを提供しています。

この中で、Tenets of Zero Trust (ゼロトラストの基本的な考え方)として、以下のようなことが述べられています。

ゼロトラストの多くの定義や議論では、広域の境界防御を除去するという概念が強調されている。しかし、これらの定義のほとんどは、ゼロトラストアーキテクチャの機能的能力の一部として、何らかの形で(マイクロセグメンテーションやマイクロペリメータなど)ペリメータに関連するものと定義し続けている。以下は、ゼロトラストとゼロトラストアーキテクチャを、除外されるものではなく関与すべき基本的な考え方の観点から定義する試みである。これらの考え方は理想的なゴールであるが、与えられた戦略において、すべての考え方が最も純粋な形で完全に実装されるとは限らないことを認めなければならない。

出典 米国国立標準技術研究所(NIST)NIST SP800-207より

つまり、ともするとZTAを実現するには、VPNを無くすべき、Firewall(境界型防御を)を無くすべきという定義・議論などを見ることが多いですが、NIST SP800-207 においては、ZTAを実現するにあたって、関与すべきものを中心として考えるべきということが述べられています。そのため、何かを無くせばZTAが実現できるのではなく、ZTAを実現するために対処すべきものを理解し、対処することが求められています。

その関与すべきもの、対処すべきものについては、SP800-207では以下の様に定義されています。これを、ZTの7原則と呼んだりします。

ゼロトラストを構築する上では、上記の原則に照らし合わせ、自社のリソース、認証、管理を行い、適切なポリシー制御を行うことが求められています。

この7原則には、冒頭にあるようにすべてのデータソースや、コンピューティングサービスをリソースとみなすことから、サーバー、PC、ネットワーク、クラウドサービスなど様々なものを含め考えていくことが必要です。Googleは、このゼロトラストの原則を具体的なアーキテクチャとして実現するBeyondCorpを2014年に発表をしていますが、その構築には8年を要したとも言われています。この7原則は、多くのウェブサイトでも解説されていますので、ここでは詳細は割愛させて頂き、本ブログではもう少しネットワークに突っ込んだお話をさせて頂きます。

ゼロトラスト観点におけるネットワーク

NIST SP800-207には、A Zero Trust View of a Network(ゼロトラスト観点におけるネットワーク)という定義がされ、企業ネットワークは上記7原則に加え、以下の前提条件に基づいたネットワークを構築することが求められています。この定義は、今後のネットワークの在り方を考えるうえで、有益な情報となっています。

- 企業のプライベートネットワークは、暗黙のトラストゾーンとみなさない。

- ネットワーク上のデバイスは、企業が所有していないか、構成可能なものではない可能性がある。

- どんなリソースも、本質的に信頼されるものではない

- すべての企業リソースが企業のインフラストラクチャ上にあるわけではない

- リモートの企業対象と資産は、ローカルネットワークの接続を完全に信頼できない

- 企業のインフラストラクチャと非企業のインフラストラクチャの間で移動する資産とワークフローには、一貫したセキュリティポリシーが必要

この前提条件は、企業ネットワークを管理されている方々にとっては大変有益な前提条件として整理されていると考えています。少し詳細に見ていきましょう。

企業のプライベートネットワークは、暗黙のトラストゾーンとみなさない。

ここでは、資産は常に攻撃者が企業ネットワーク上に存在すると考えるべきであり、そのため通信は、利用可能な最も安全な方法で行われるべきである。これは、すべての接続を認証し、すべてのトラフィックを暗号化するなどのアクションを伴う。

これは、企業内ネットワーク内は安全と考えるのではなく、企業内においても攻撃者がいる前提で、暗号化されない通信や認証・認可を伴わないアクセスは認めるべきではないといえます。

ネットワーク上のデバイスは、企業が所有していないか、構成可能なものではない可能性がある。

社外の訪問者や請負サービス提供者は、その役割を果たすために企業ネットワーク・アクセスを必要とする企業所有外の資産が含まれる場合がある。これには、企業の対象者が企業所有以外のデバイスを使用して企業リソースにアクセスすることを許可する BYOD(Bring-your-own-Device)ポリシーも含まれる。

これは、企業内ネットワークには企業が想定しないデバイスが接続される可能性を想定しておく必要があることを示しています。

どんなリソースも、本質的に信頼されるものではない

すべての資産は、企業所有のリソースへの要求が許可される前に、PEP(policy enforcement point) によってそのセキュリティ態勢が評価されなければならない。この評価は、セッションが継続する限り継続する必要がある。企業が所有するデバイスは、認証を可能にし、企業が所有しないデバイスからの同じリクエストよりも高い信頼レベルを提供するアーティファクトを持つ可能性がある。対象者のクレデンシャルだけでは、企業リソースへのデバイス認証には不十分である。

ゼロトラストにおいては、ポリシーに基づいた認証・認可を行うPDP(Policy Decision Point)と、PDPの認証・認可結果に合わせてリソースアクセスをコントロールするPEPから構成されており、これによりセッションごとにリソースへのアクセスを正しく制御することが求められています。そして、個人の資格情報だけで認証を行うことは不十分であると考えるべきことを指摘しています。

すべての企業リソースが企業のインフラストラクチャ上にあるわけではない

リソースには、クラウドサービスだけでなく、リモートの企業対象も含まれる。企業が所有または管理する資産は、基本的な接続性とネットワークサービス(DNS解決など)のために、ローカル(すなわち、企業以外の)ネットワークを利用する必要がある場合がある。

昨今、多くの企業においてクラウドサービスの利用が進んでおり、企業内の資産が企業外に出ていくケースが増えています。これ以外にも、DNS解決などでは、最終的にはインターネット上のDNSを利用する必要などがあり、すべての情報が企業ネットワーク上にあることを想定してはいけないことを指摘しています。例えば、DNSハイジャックなどにより、利用しているDNSやDNSキャッシュが改ざんされた場合、意図しないサイトアクセスをさせられてしまう可能性があります。残念ながら、企業外リソースを何らかの形で利用せざるを得ない状況があり、そういったケースも想定し対応しておくことが求められています。

リモートの企業対象と資産は、ローカルネットワークの接続を完全に信頼できない

リモートの対象者は、ローカル(すなわち、企業所有でない)ネットワークは敵対的であると想定すべきである。資産は、すべてのトラフィックが監視され、変更される可能性があることを想定すべきである。すべての接続要求は認証され、認可されるべきであり、すべての通信は可能な限り安全な方法で行われるべきである(すなわち、機密性、完全性保護、および送信元認証を提供する)。

インターネット上の通信は、常に危険があること(盗聴や改ざん)があることを想定することが求められています。遠隔地から企業リソース(PC/ネットワーク/データなど)を利用する際には、そのリスクを理解し、通信の暗号化や、アクセスログの収集、通信元の認証と認可などを確実に行うことが求められます。

企業のインフラストラクチャと非企業のインフラストラクチャの間で移動する資産とワークフローには、一貫したセキュリティポリシーが必要

資産とワークロードは、企業が所有するインフラストラクチャに移動するとき、またはそこから移動するときにも、セキュリティ体制を維持する必要があります。これには、企業ネットワークから非企業ネットワーク(つまり、リモートユーザー)に移動するデバイスが含まれる。また、オンプレミスのデータセンターから企業以外のクラウドインスタンスに移行するワークロードも含まれます。

企業内ネットワークから、企業外ネットワークへの移動、その逆においてもセキュリティを確実に対処することが求められています。どちらが危険か、どちらが信頼できるかという観点ではなく、いかなる場所においても企業が定めたセキュリティレベルが守られることが重要になってきます。

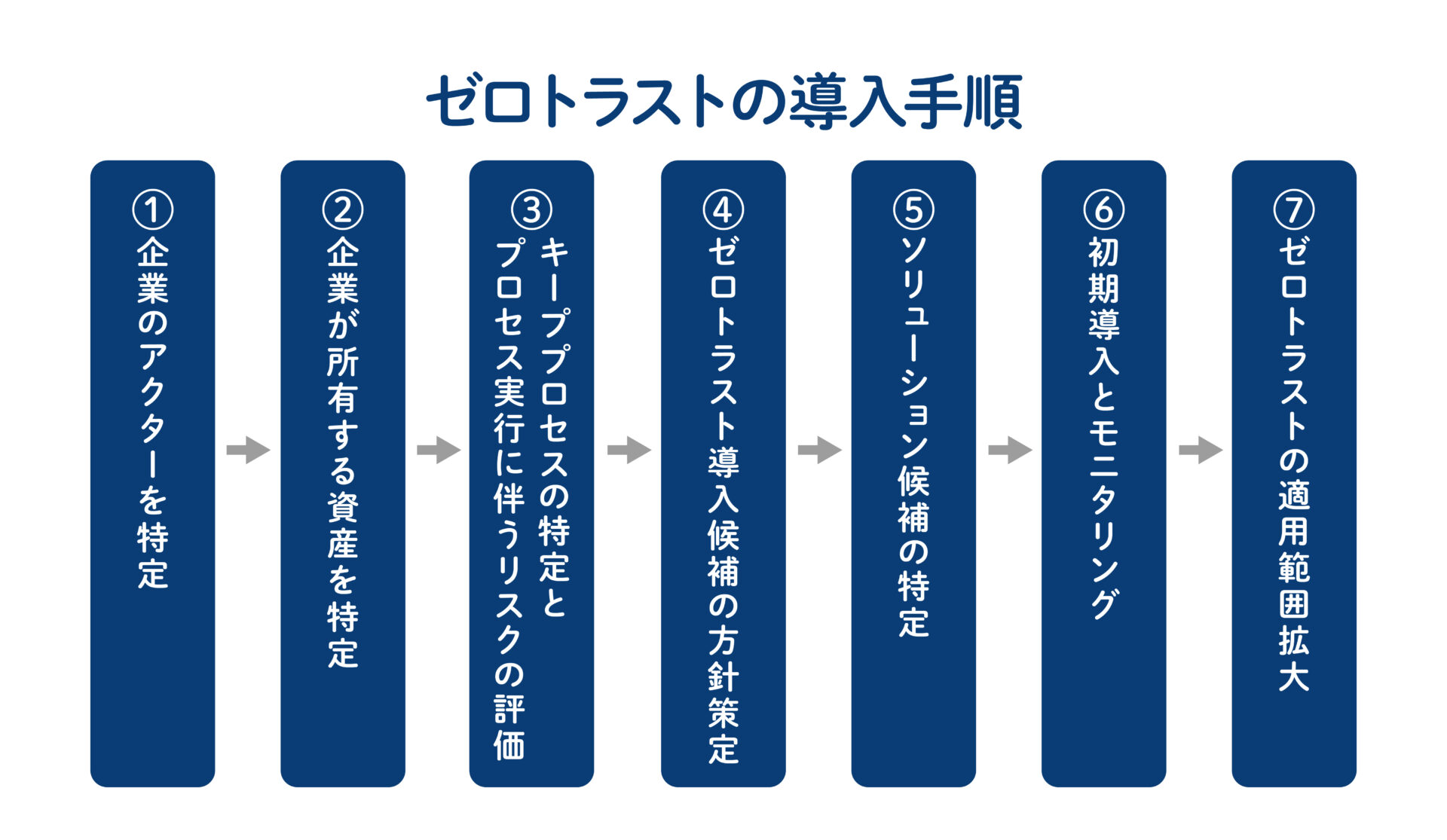

ゼロトラストの始め方

さて、ゼロトラストについては、従来の境界防御からの考え方の変化、原則、前提条件などについてお話をしてきました。とはいえ、それぞれの内容は非常に抽象的な部分もあり、どこから始めればよいのか悩んでしまう部分もあるかと思います。

IPAが発行している『ゼロトラスト導入指南書』では、以下のような手順で導入することが求められています。

①企業のアクターを特定

企業の主体には、単純なリソースと相互作用するサービスアカウントのような、ユーザーに紐づいたアカウントとサービスに紐づいたアカウントの両方が含まれることがある。どのユーザーにどのレベルの権限を与えるのかは精査が必要。基本的には、必要な対象に必要な権限だけ与えるという、最小権限の考え方で整理する。

②企業が所有する資産を特定

ゼロトラストアーキテクチャは、デバイスを識別して管理する能力が必要であり、企業内のデバイスはもちろん、企業所有ではないデバイスについても識別し監視する能力が必要。よって企業の情報にアクセスするデバイスについては,「シャドーIT」も含めて可能な限り資産化する必要がある。なお企業によって可視化されているもの (例:MACアドレス,IPアドレス) と、管理者のデータ入力による追加分も含まれる。

③キープロセスの特定とプロセス実行に伴うリスクの評価

業務プロセス、データフロー、および組織のミッションにおけるそれらの関係(プロセス)を特定する。次に信用度レベルをつけ、ゼロトラストへ移行するプロセスを決める。認証・認可の判断を導入することによる失敗のリスクを考慮し、初めはビジネスインパクトの低いビジネスプロセスから開始するのが望ましい。ある程度、認証・認可の挙動を掴んでから対象を広げていくことで、リスクマネジメントにつながる。

④ゼロトラスト導入候補の方針策定

資産またはワークフローを特定したら、影響を受ける対象をすべて特定する(上流リソース (例:ID管理システム) ,下流リソース (例:セキュリティ監視) , エンティティ (例:主体ユーザー))。次に企業管理者は、候補となるビジネスプロセスで使用されるリソースの信用度レベルの重み (重要度)を決定する。それらを踏まえて、何を対象に、どこへゼロトラストの機能を導入するのかを決める。

⑤ソリューション候補の特定

④で策定した内容をもとに、導入箇所に適するソリューションを検討する。ソリューションの内容については3章に記載している。また、4、5章には、いくつかの展開モデルケース(ユースケース)を想定し検証した結果を記載している。これらを参考にし、必要なソリューションを選定する。

⑥初期導入とモニタリング

初期導入時には、適用したポリシーや初期動作の確認を含め、監視モードで運用する(遮断はしない)ことが望ましい。

⑦ゼロトラストの適用範囲拡大

運用フェーズに入ったら,ネットワークや資産の監視は継続し,トラフィックの記録を行う。これらを実施してく中で,ポリシーの変更や適用箇所の拡大を適宜実施していく。なお,ポリシー変更等を実施する場合は,深刻な問題にならないよう行う。

このような手順を経てゼロトラストの導入を行うわけですが、ちょっと難しい感じがありますよね。また、本来の『ゼロトラスト』の意味するところは、セキュリティのアプローチであり、原則を示していて概念的な意味合いが多いものです。自社のワークスタイルや、既存システムの現状を踏まえて移行を計画したいケースもあるでしょう。そのような場合には、境界型防御だけには頼らない、言い換えると既存の境界型防御の良い点を生かしながら、境界型防御の弱点をゼロトラストの概念で補っていくという考え方に基づいた移行プランという考え方も大切になってきます。

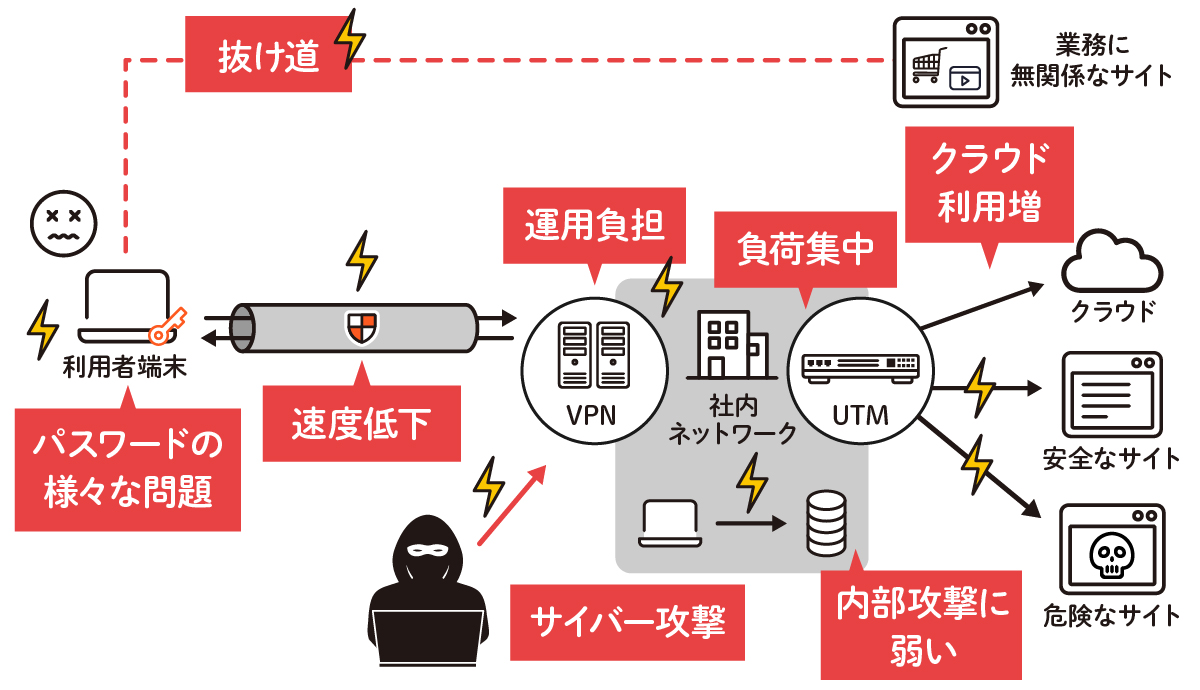

ゼロトラストの弱点

さて、ここまでゼロトラストについて詳しく説明してきました。何よりも、すべてを疑うという前提に立った、認証・認可や、暗号化といった要求からも、境界型防御の考え方とは大きく異なる部分があります。今後のネットワークアーキテクチャはゼロトラストになっていくといわれますが、そのゼロトラスとに弱点は無いのでしょうか?

確かに、ゼロトラストは、セキュリティの向上とリスク軽減において非常に有益なアプローチですが、完全に欠点がないわけではありません。例えば、以下のような欠点、デメリットが考えられます。

実装の複雑さ

ゼロトラストの実装は、従来のネットワークセキュリティモデルと比較して複雑な場合があります。多くの組織は既存のインフラストラクチャとの統合やプロセスの変更を必要とし、リソースと時間がかかる場合があります。

ユーザーエクスペリエンスへの影響

ゼロトラストの厳密なアクセスポリシーは、ユーザーにとって煩雑な手続きや制限をもたらす場合があります。適切な認証や承認の手続きが必要なため、一部のユーザーにとっては利便性の低下や作業効率の低下が生じる場合があります。

リソースへの負荷

ゼロトラストは、アクセスリクエストを個別に検証するため、認証や認可の処理が増加します。大規模な組織やトラフィックの多い環境では、認証および認可の処理に対するサーバーやネットワークリソースの負荷が増える可能性があります。

ユーザープライバシーの懸念

ゼロトラストでは、ユーザーのアクティビティやデバイスの状態に関する情報を収集および分析する必要があります。これにより、プライバシーの懸念を抱く場合があり、適切なプライバシー保護措置やポリシーの適用が重要です。

脅威の進化への対応

ゼロトラストは、ネットワーク内の全てのアクティビティを監視するため、新たな脅威や攻撃に対応する能力が必要です。脅威の進化に迅速に対応するために、セキュリティの専門知識や専門スキルが必要となります。セキュリティチームや専門家の積極的な参加と定期的な教育・訓練が重要です。

十分なリソースと予算の必要性

ゼロトラストの実装と運用には、追加のリソースと予算が必要となる場合があります。新たなセキュリティインフラストラクチャやツールの導入、セキュリティプロセスの改善、トレーニングと教育などへの投資が必要です。

適切なネットワークインフラストラクチャの要件

ゼロトラストは、ネットワークのセグメンテーションやトラフィックの制御が重要となります。これには、適切なネットワークインフラストラクチャやセキュリティデバイスの設置が必要です。一部の組織では、既存のネットワーク環境を変更またはアップグレードする必要があるかもしれません。

このように、ゼロトラストは、様々な認証認可や、アクセスログ、ポリシー制御といった複雑なシステム構成により、運用者側、利用者側に負担がかかり、また相当のリソース・コストを投入することが求められるケースがあることがデメリットともいえます。

大切なのは、ゼロトラストが正解でも、境界型防御がダメなわけでもなく、それぞれに長所短所があり、自社にあった最適な構成を見つけることかもしれません。

実際、IPAが発行している『ゼロトラスト導入指南書』でも、

つまり,境界型防御とゼロトラストは,見ている視点が違うだけで,どちらが優れているから大丈夫,劣っている方は不要(ファイアウォール(FW)や境界型防御は不要)ということではない。そのため,既存の境界型防御を排除するだけでなく,共存させることでより良いセキュリティができるのではないかと考える。

出典 独立行政法人情報処理推進機構(IPA)ゼロトラスト導入指南書

と述べられています。また、この導入指南書には、既存の境界型防御を活かしつつ,ゼロトラストを使用するケースについても検証されています。自社のネットワークを今後どうして行こうかと考えている方には参考になるドキュメントです。

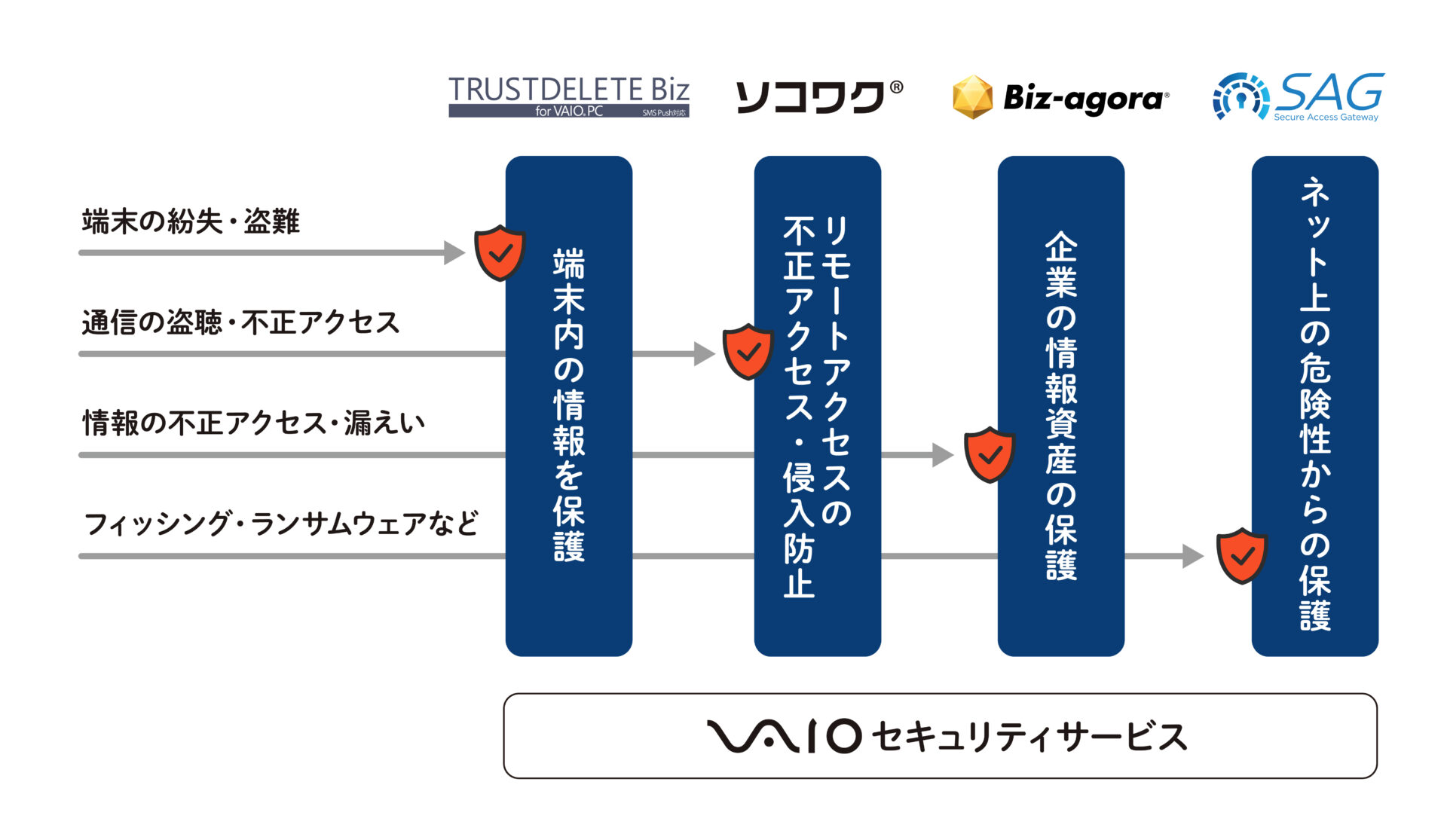

また、セキュリティ全体の安全度合いを高めていくという点では、ネットワークや認証・認可、アクセスポリシーなどといったアーキテクチャだけではなく、PCを持ち運ぶ際の紛失や盗難、USBメモリを利用した情報の持ち出し・ウイルスの混入といった物理的なリスクに対する対応も重要になってきます。

こうした多面的なリスクに対応するには、1つの技術や仕組みだけに頼るのではなく、複数の層で防御を重ねる「多層防御」の考え方が効果的です。詳しくはこちらの記事でご紹介しています。(関連記事:【図解】多層防御とは?情報資産を守るセキュリティ戦略 多重防御との違いも徹底解説!)

ソコワクとゼロトラストの親和性

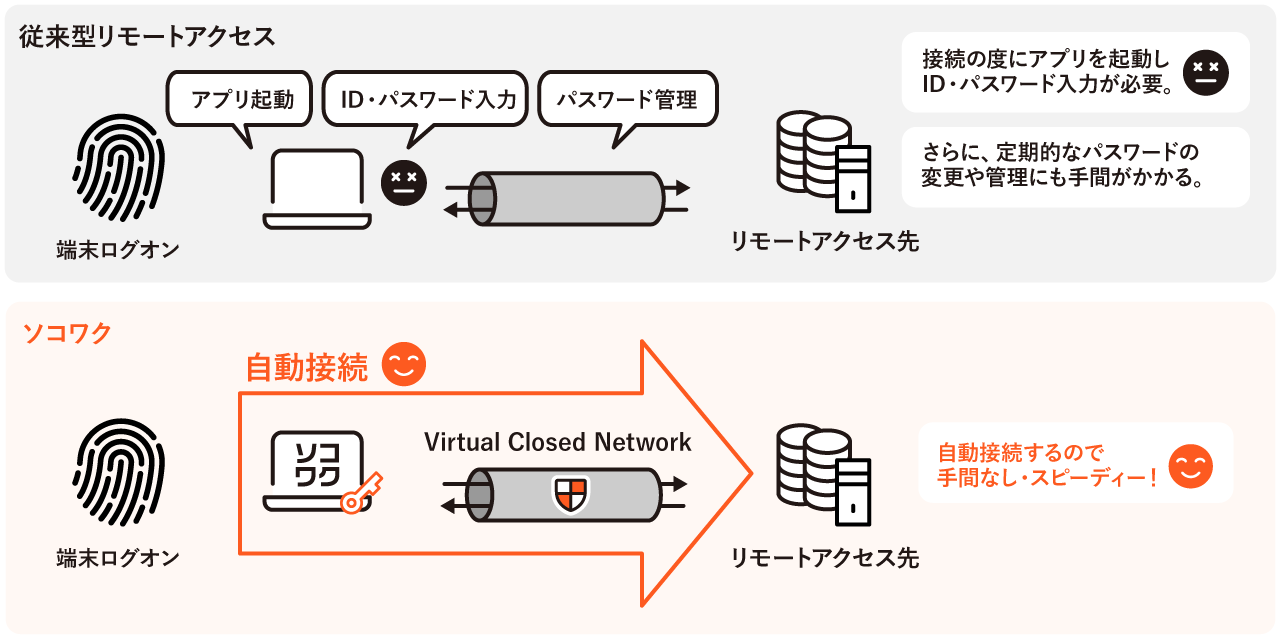

VAIOは、リモートアクセス 『ソコワク』 を提供しています。ソコワクが、どういった点でゼロトラストのアプローチに貢献できるのか、代表的な機能を説明します。

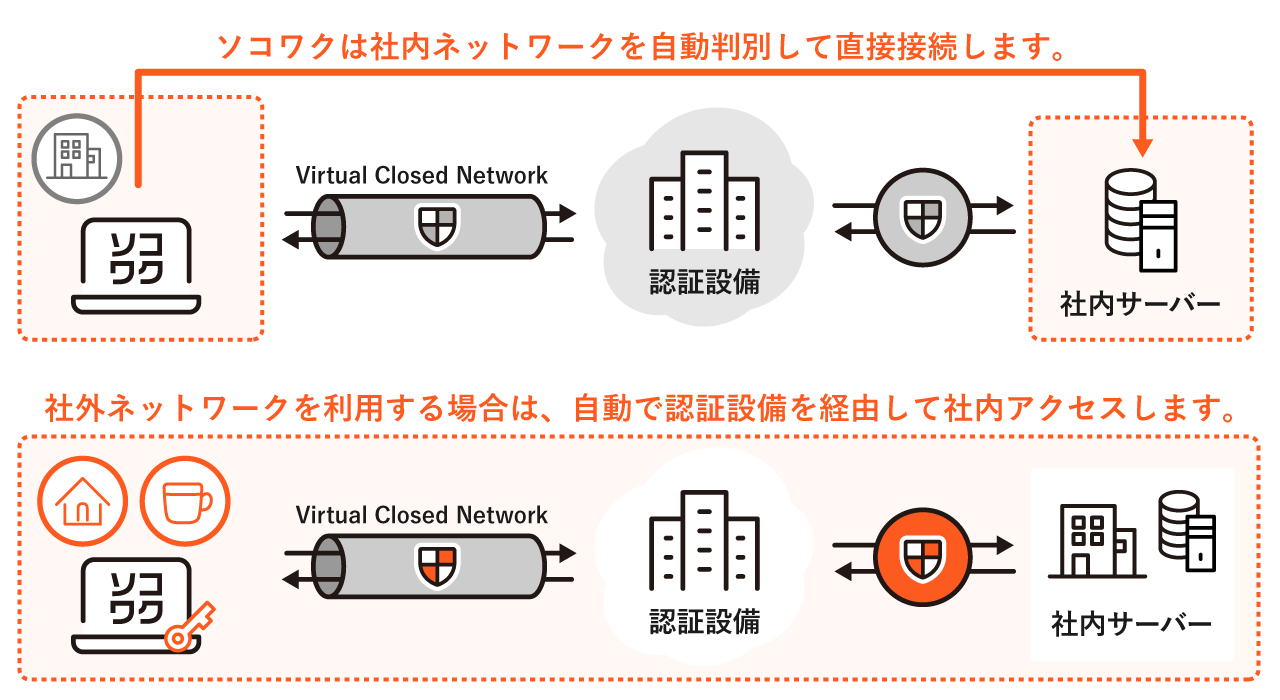

自動接続

ソコワクは、自動接続機能を搭載しています。しかも、ユーザーの操作は必要なく、PCのログイン画面(ユーザーがPCにログインする前から)、安全な通信を自動的に開始しています。これにより、どのような場所にいても安全なネットワークを自動構成し、ネットワークの種類/場所、利用者のリテラシー/モラルに関わらず安全なネットワークを確立し、ゼロトラストの原則である、『ネットワークの場所に関係なく、すべての通信を保護する』ことを実現できます。

常時接続

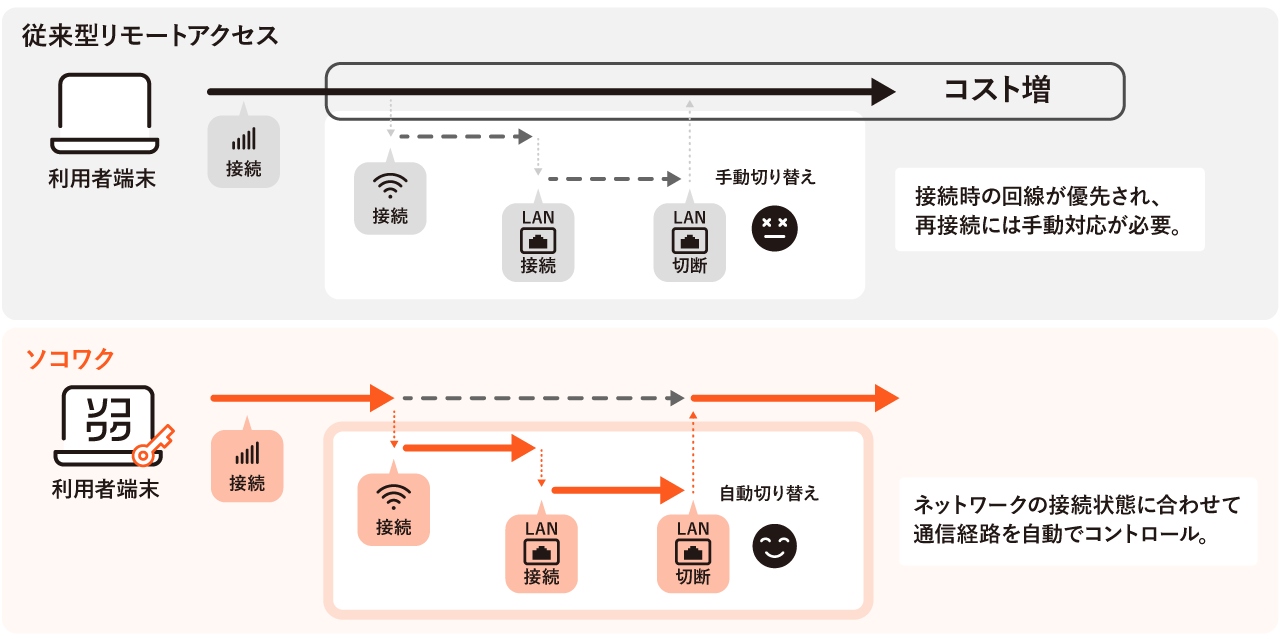

ソコワクは、常時接続機能を搭載しています。また、自動機能によりPCログイン前から安全なネットワーク接続を確立し社内システムと通信可能にすることで、PCがどこにあってもポリシーの適用、クライアントアイデンティティの取得、セキュリティ動作の監視や測定といった動作が可能になります。

社内自動判別機能

ソコワクはPCが接続されるネットワークが企業内ネットワークであるか、インターネット回線であるかを判断し、暗号化通信セッションの開始、一時停止を自動的に行います。これにより、PCが社外で利用されているか社内で利用されているかの判別が可能になるため、PCの場所に応じたポリシー運用が可能になり、インフラストラクチャ間で移動するPCに一貫したポリシー運用を行えます。

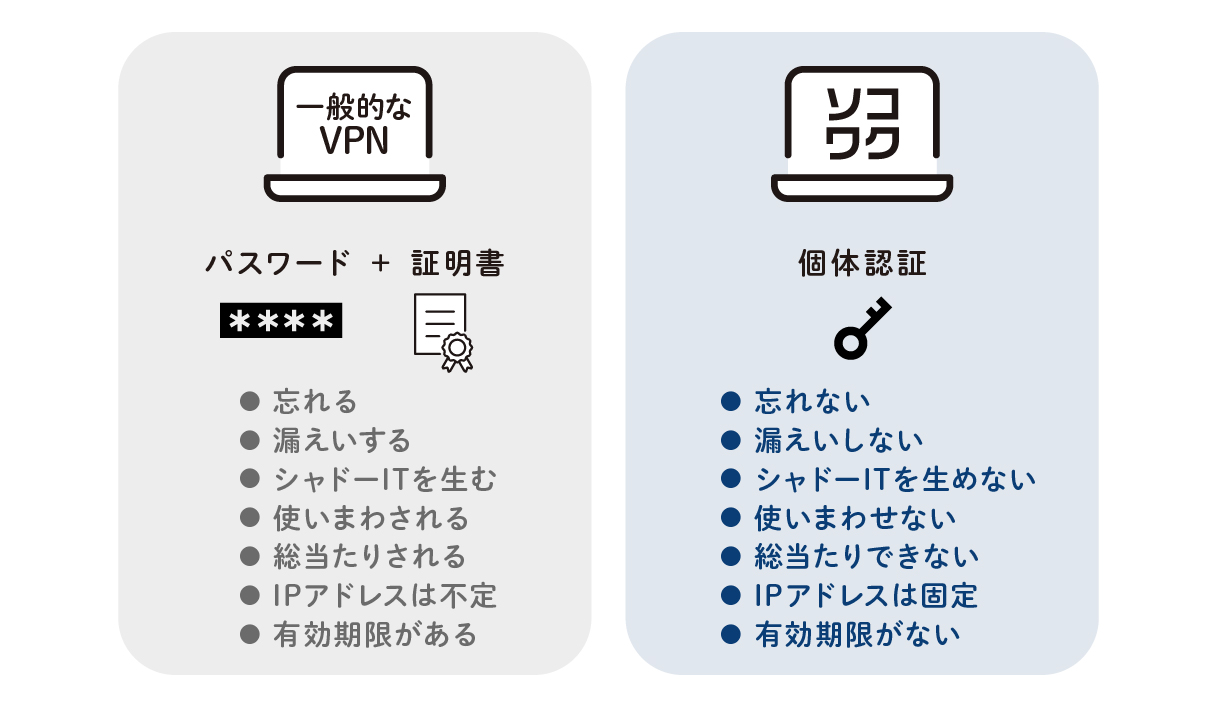

固定IPと個体認証

ソコワクは、端末認証をより強化した個体認証を利用し安全性を高めるとともに、各個体にあらかじめ決められたIPアドレスが割り当てられます。これにより、企業が認めた端末以外の接続を防止し、IPアドレスに応じたポリシー運用や各PCの監視、測定といった管理が確実に行えます。

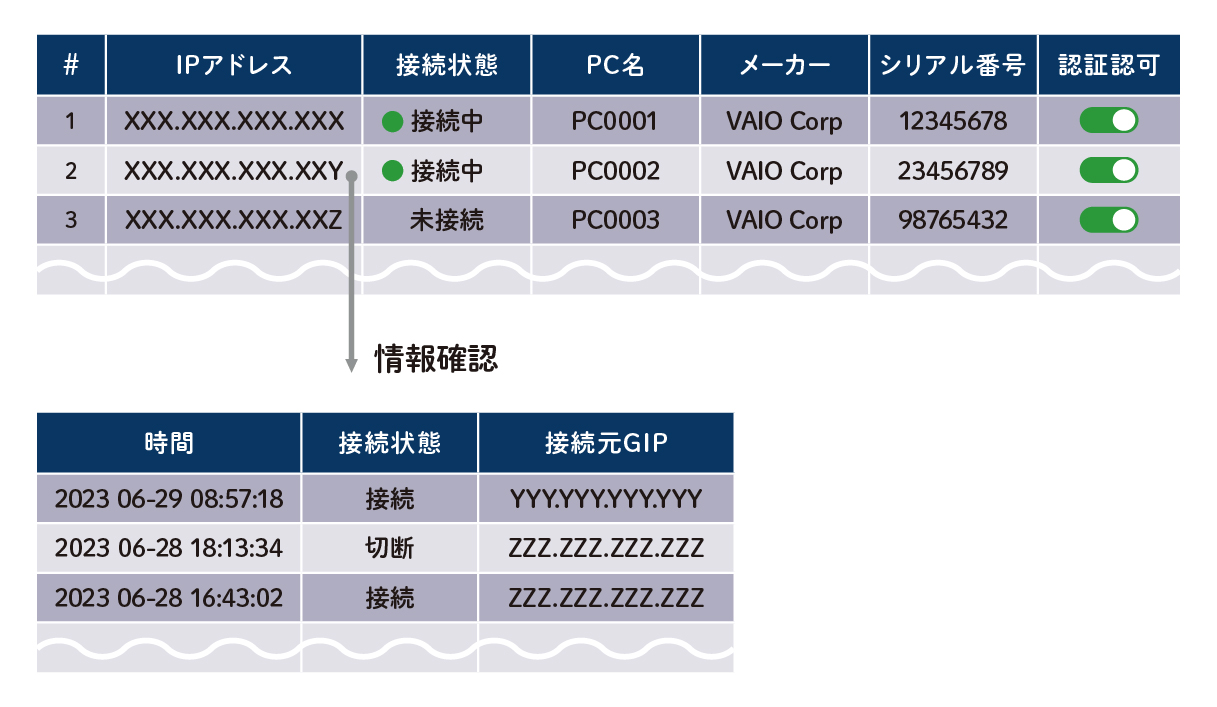

監視や測定の充実

ソコワクのご利用者様に提供している、ソコワク管理ポータル。これにより、お客様はセットアップの簡略化に加え、リモートアクセス端末の接続状況、接続開始・終了時刻、接続元グローバルIPアドレスなどの情報を確認できます。また、端末のウイルス感染や、盗難紛失といった不測の事態には、端末単位で通信を遮断し社内ネットワークから隔離することも可能になります。

ゼロトラスト実現を支援するVAIOの多重防御サービス

ソコワク以外にも、VAIOには、企業ネットワークや、企業情報、PCを保護する様々なサービスを展開しています。

VAIOがおすすめするセキュリティサービス

VAIOは、PCだけではなく様々なセキュリティソリューションも展開しています。

自動接続・常時接続機能により、ユーザーの場所に関わらず社内ネットワークと同じ環境を利用できるため、社内でPCを利用しているのと同じ安全性をPCがどこにあって実現します。また、マネージドサービスとして提供させていただくため、運用に関するコスト・リソース問題など様々な課題を解決できます。

また、オプションのクラウドUTMによりロードバランスに加え、危険なサイトブロックやメールセキュリティによるスパム判定やウイルス除去も実現できます。

DNSレイヤのセキュリティをベースに、インターネットにある様々な危険性から端末を保護します。Web アクセスやメールだけではなく、すべてのポートとプロトコルで宛先を確認。プロキシに代わり危険なドメインへの要求をルーティングし、パフォーマンスを妨げず安全を高めます。また、日々新しく生まれる脅威に対し、比類ない脅威インテリジェンスを提供しています。

社内ネットワークとソコワク端末しかアクセスできない閉域網内で提供するクラウド型ストレージです。同一ファイルを効率的に管理しストレージ容量を節約できる重複排除機能、AD連携によるアクセスコントロール、スナップショット機能によるファイル復元など様々な機能をもち、必要な容量分だけ購入できるためコストパフォーマンスにも優れています。ホスティングは、国内データセンターで行われますので安心してデータを預けて頂くことが可能です。