IDaaSとは? ゼロトラスト時代の認証戦略を図解を使ってわかりやすく徹底解説!

無料

サービス紹介やお役立ち資料を

無料でご活用いただけます

さて、以前の『認証と認可の違い正しく理解できていますか?』のブログで、ゼロトラスト実現のファーストステップとして認証基盤をきちんと管理していくことが重要だ。というお話をさせて頂きました。今回は、認証基盤がどういった働きをするのか、どういった機能を提供するのか、クラウド時代の認証基盤であるIDaaSについてお話をしていきます。

コンテンツ

エンティティのアイデンティティが、クレデンシャルを生成する?

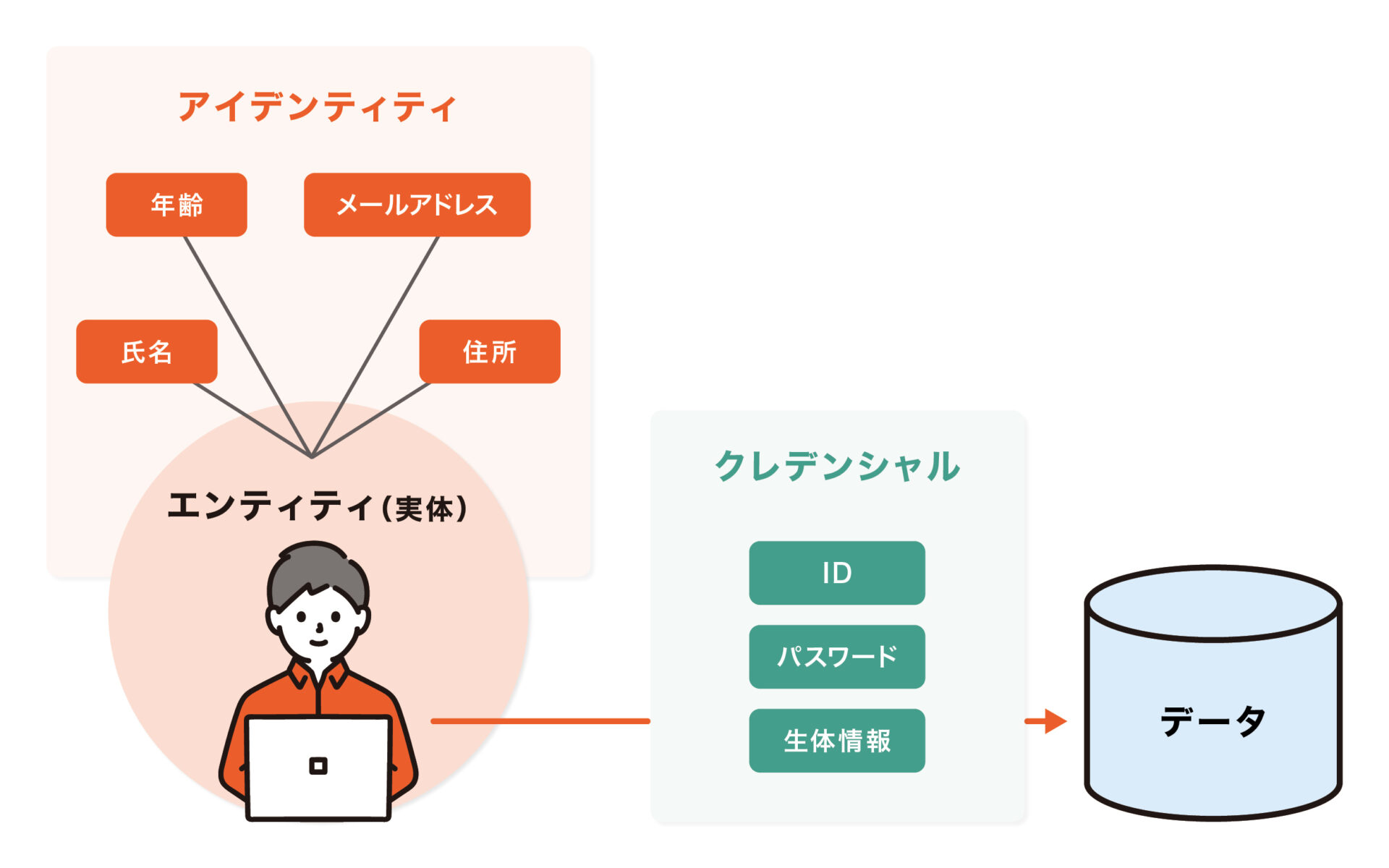

認証の話をすると、エンティティ、アイデンティティ、クレデンシャル。こういった言葉が飛び交います。何が何だか、よくわからなくなりますよね?この違いを、まずは理解しておきましょう。

- アイデンティティ (Identity)

アイデンティティは、個々のユーザーやデバイスなどが一意に識別される特定の情報や属性のセットを指します。これには、名前、ユーザー名、メールアドレス、役職などの情報が含まれ、ID管理や認証の対象となる情報になります。

- エンティティ (Entity)

エンティティは、アイデンティティを持つ実体や対象を指します。ユーザーやデバイス、サービスなど、アイデンティティを持つ何かしらの存在や事物がエンティティです。

- クレデンシャル (Credentials)

クレデンシャルは、アイデンティティやエンティティの認証に用いられる証拠や情報です。通常はユーザーがシステムにアクセスするためのユーザー名、パスワード、トークン、生体認証などが含まれます。

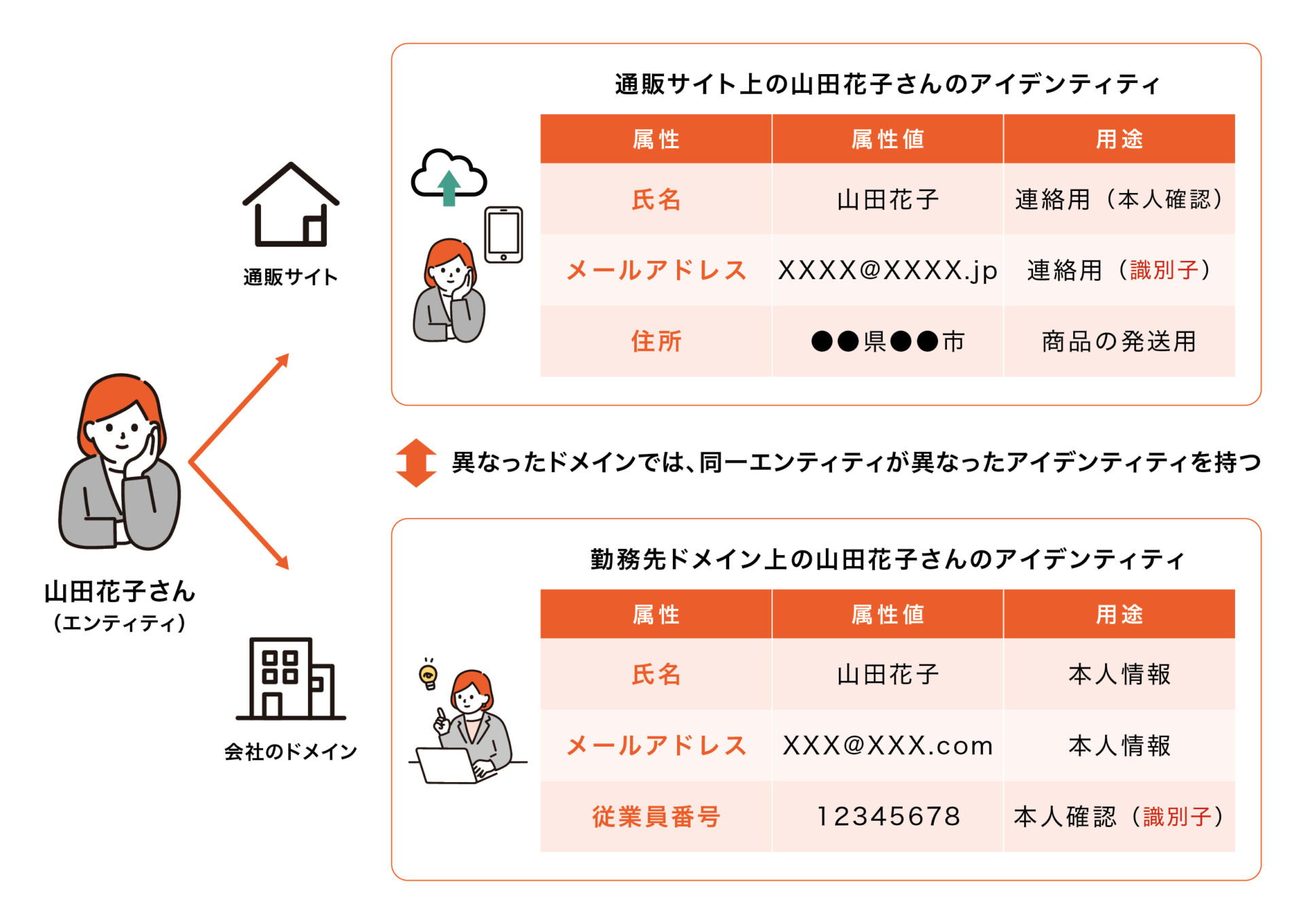

一つのエンティティが、複数のアイデンティティやクレデンシャルを持つことはあります。人で考えた場合にも、多くの皆様(エンティティ)が、様々なサイトに個人を特定する情報(アイデンティティ)を登録していると思います。また、それぞれのサイトを利用するための認証情報(クレデンシャル)も、それぞれのアイデンティティごとに異なって保持しているかと思います。

では、ここからは、コンピューターの認証と認可において、アイデンティティ、エンティティ、クレデンシャルが誰によって管理され、どう使われていくのかを見ていきます。

認証と認可を実現するIAM

IAM(Identity and Access Management)とは、クラウドサービスにおける認証と認可の機能を提供するサービスです。組織がユーザーやデバイスのアイデンティティを管理し、それらに基づいてアクセス権を制御するための包括的なセキュリティプラクティスやテクノロジーを指します。IAMは、セキュアで適切なアクセスを確保し、組織内外のリソースに対して認証、認可、アカウントの有効化、無効化、監査などを行います。そして、IAMの中で、認証をつかさどるのが、IdP(Identity Provider)です。IdPは、システムやサービスにおいて、ユーザーやデバイスの属性(アイデンティティ)情報を管理し、認証サービスを提供する重要な役割を担っています。主な役割は、ユーザーが特定のシステムやリソースにアクセスする際に、そのユーザーが誰であるかを確認し、信頼性のあるアイデンティティ情報を発行することです。

つまり、認証はIdPが行い、IAMはその結果に応じて様々な機能を提供する役割を担っています。提供する機能の中には、ユーザーがどのリソースや機能にアクセスできるかを管理する認可の機能も有しています。実は、多くの皆さんは普段からIAMやIdPのお世話になっています。Microsoft社が提供するActive Directory(AD)は法人でもよく利用されているIAM/IdP の代表格と言えます。

IAMには、さまざまな機能があります。

IAMのさまざまな機能

- ID(アイデンティティ)管理

ID(アイデンティティ)は、組織内のユーザー、デバイス、アプリケーションなどの識別情報を指します。各アイデンティティは一意であり、それらの情報を一元管理する仕組みです。 - 認証(Authentication)

認証は、ユーザーやデバイスが提供したアイデンティティ情報(ユーザー名とパスワード、生体認証、トークンなど)を使用して、そのアイデンティティが本物であるかを確認するプロセスです。 - 認可(Authorization)

認可は、認証されたアイデンティティがどのリソースや機能にアクセスできるかを決定し許可するプロセスです。ユーザーに適切なアクセス権を付与し、セキュリティポリシーを遵守します。 - プロビジョニングおよびデプロビジョニング

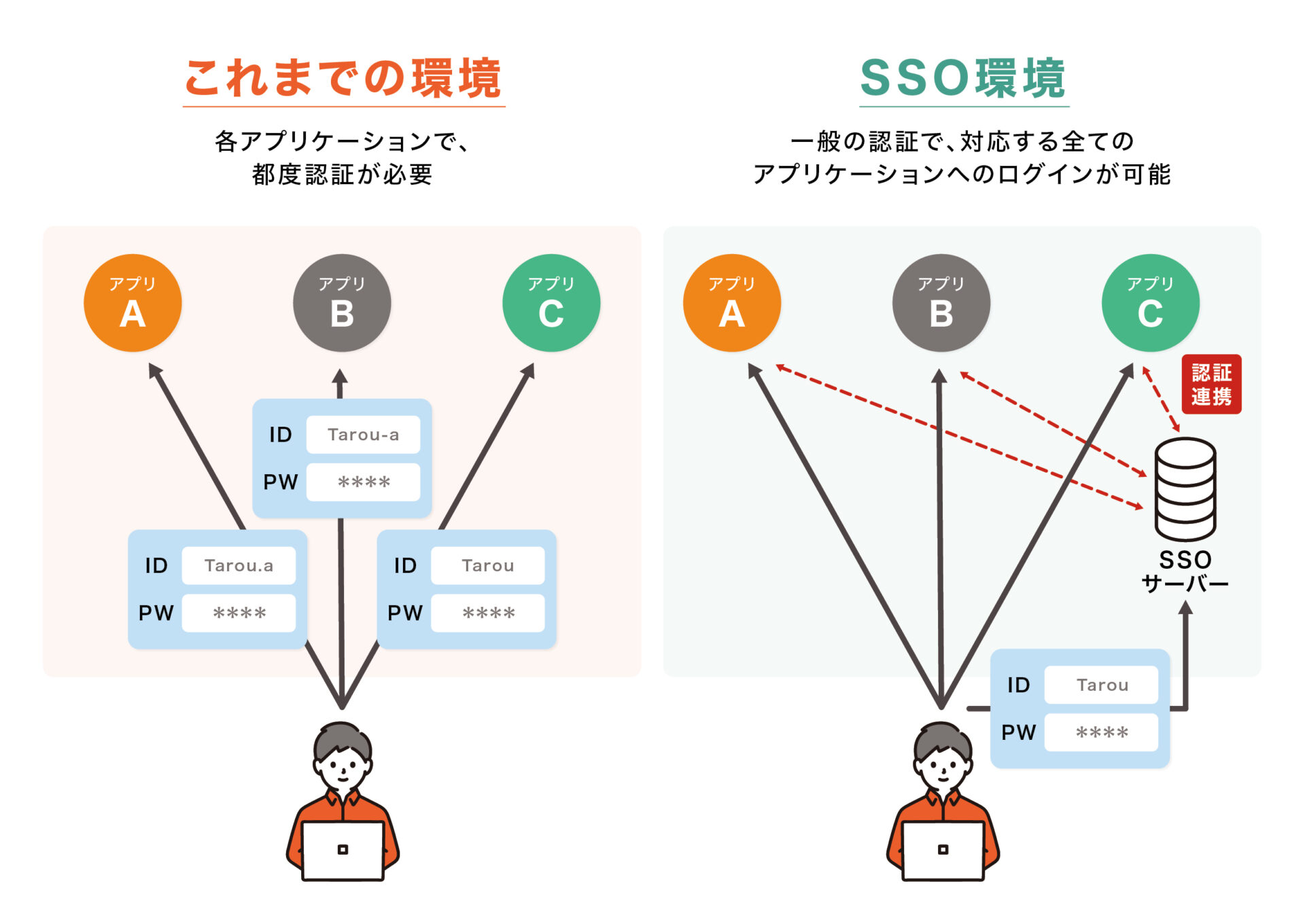

プロビジョニングは、ユーザーやデバイスに対して組織内でのアクセス権を付与するプロセスです。デプロビジョニングは、逆にアクセス権を削除または制限するプロセスです。 - シングルサインオン (SSO)

SSOは、ユーザーが複数のアプリケーションやサービスに対して一度の認証でアクセスできるようにする機能です。これにより、ユーザーは複数のパスワードを覚える必要がなくなり、セキュリティと利便性が向上します。 - マルチファクタ認証 (MFA)

MFAは、複数の認証手段(例: パスワードとSMSコード、指紋認証など)を組み合わせて使用し、セキュリティを強化します - マルチファクタ監査 (Auditing)

IAMは、認証やアクセスのイベントを記録し、監査ログを生成することができます。これにより、セキュリティインシデントの検出やコンプライアンスの確認が可能です。

このように、IAMは認証と認可以外にも、SSOやMFAといった利便性やセキュリティを高める機能を提供しています。さまざまなデータやリソースにアクセスする際には、IAMがかなめとなって適切なアクセス制御を実現します。ゼロトラストの最初の一歩として、認証基盤を整えていくことが最も重要ということがご理解いただけたのではないかと思います。

ゼロトラストについて詳しくはこちら(関連記事:ゼロトラストに弱点はあるのか?新たなセキュリティモデルへの転換期)

IAMとIDaaSの違いは?

ユーザーやデバイスのアイデンティティを管理するものとして、IDaaS(Identity as a Service)もありますが、IAMとの違いは何でしょうか?

IDaaSも、IAMの一種です。クラウド上で動くIAMをIDaaSと考えるのがよいかもしれません。身近なところでは、Microsoft社 が提供する、Azure Active Directory(AAD) はIDaaSのひとつです。オンプレミスで動作するADに対し、クラウド上で動作するAADと考えるとわかりやすいのではないでしょうか。

またIDaaSは、その名の通りXaaSの仲間ですから、IAMをサービスとして利用できることで、さまざまな機能拡張に加え、管理工数などの負担が大幅に減らせることがメリットです。

なぜ、いまIDaaSが注目されているのか?

背景には、クラウドサービスの増加や、SSO/MFAなどのセキュリティ向上が進んでいることも一因です。ADは、オンプレミスで設置された社内サーバーや社内システムへのSSOは可能ですが、(単体では)クラウドサービスへのSSOは実現できません。クラウドサービスの利用や、MFA(Multi-Factor Authentication)を使った認証の強化などを行うには、クラウド型で運用され拡張性に優れたIDaaSに大きなメリットがあります。

SSOがもたらすメリット

さて、IDaaSの一つのメリットとして、SSO(Single Sign-On)機能の提供があります。SSOは、一度のログインで複数のサービス利用を可能にするといった利便性に加え、管理の簡素化や、安全性の面でも大きなメリットがあります。メリットについて、具体的に見てみましょう。

利便性の向上

従来のオンプレミスに設置したドメインのみを利用していた環境から、クラウドサービスの利用が増加してきた事に伴い、アイデンティティやクレデンシャルも増加してきました。それにより、さまざまな課題が生まれてきています。中でも利用するサービスが増えることにより、サービス間でのパスワードの使いまわしや、パスワード忘れといった問題が増加しています。SSOを利用することで、一度のサインオンで複数のサービスをシームレスに利用することが可能になり利便性が向上するのに加え、パスワードの使いまわしのリスクを低減することにもつながります。

管理の簡素化

利用するサービスが増加することで、先ほどのパスワード忘れの負担増加や、人の異動に伴うアカウントの追加・削除といった対応も増加します。これによりIT管理者の負担が増加しています。退職者のアカウントを消し忘れた場合などは、不正アクセスや情報漏えいにつながるリスクもあります。従来は単一のドメインアカウントのみを管理すればよかった時代から、複数のクラウドサービスを利用する時代になり、管理すべきアイデンティティやクレデンシャルが増加することによって、新たな問題が発生してきました。SSOを利用することで、アカウントの管理が効率的に行えることに加え、新たなサービス導入においてもSSOとの連携を行うだけでユーザーの利用が可能になるなど、管理の簡素化につながります。

安全性の向上

認証の安全性を高める目的でMFAを利用するケースもありますが、複数のサービスごとに異なるMFA手段を提供するのは現実的ではありません。SSOでは、統合したログインを利用することにより認証の強度を上げても、その運用負担が大きくなりにくいことから、高い強度を持った認証をすべてのサービスで等しく利用することができ、安全性を高めることが可能です。

IAMが持つSSOの機能を利用することによって、さまざまなメリットを得ることができます。クラウドサービスが活用される時代に、IDaaSが必要とされる理由が分かったのではないでしょうか?

SSOは、一つのエンティティが持つ複数のアイデンティティやクレデンシャルを統合することで、利便性の向上、管理の簡素化、安全性の向上などを実現するサービスといってもよいかもしれません。

SSOもデメリットはある

メリットの大きいSSOですが、デメリットがないわけではありません。SSOは、複数のサービスで共通の認証を利用することから、万が一この統合された認証情報が漏えいしてしまった場合には、同一認証を利用するサービスに連鎖的に不正アクセスをされてしまうリスクがあります。また、SSOサービスがダウンしてしまった場合は、各サービスの利用ができなくなってしまうといった問題も起きます。また、SSOに対応していないサービスがあった場合には、統合できないといった課題も存在しています。

SSOの実現方式

SSOの実現には、エージェント方式やリバース方式など多くの種類がありますが、さまざまなクラウドサービスで導入が進んでいるのが、フェデレーション方式です。フェデレーションは異なるドメインやサービス間で認証と認可情報を共有するための方式を指します。

フェデレーション方式の中にも、いくつか方式がありますが、今回は多くのサイトで利用されているSAMLについて、少しご説明します。

SAML (Security Assertion Markup Language)

SAMLは、異なるセキュリティドメイン間で認証情報を交換するためのXMLベースのオープンな仕組みとなっています。ユーザーが1回の認証で複数のサービスにアクセスできるようにし、IdPがサービスプロバイダ(SP)に対してセキュアなトークンを発行します。これにより、認証情報が安全に共有されます。

SAMLの認証手順には、SPから認証をはじめるか、IdPから認証をはじめるかによって、SP Initiated(Service Provider Initiated)と IdP Initiated(Identity Provider Initiated)の2種類があります。

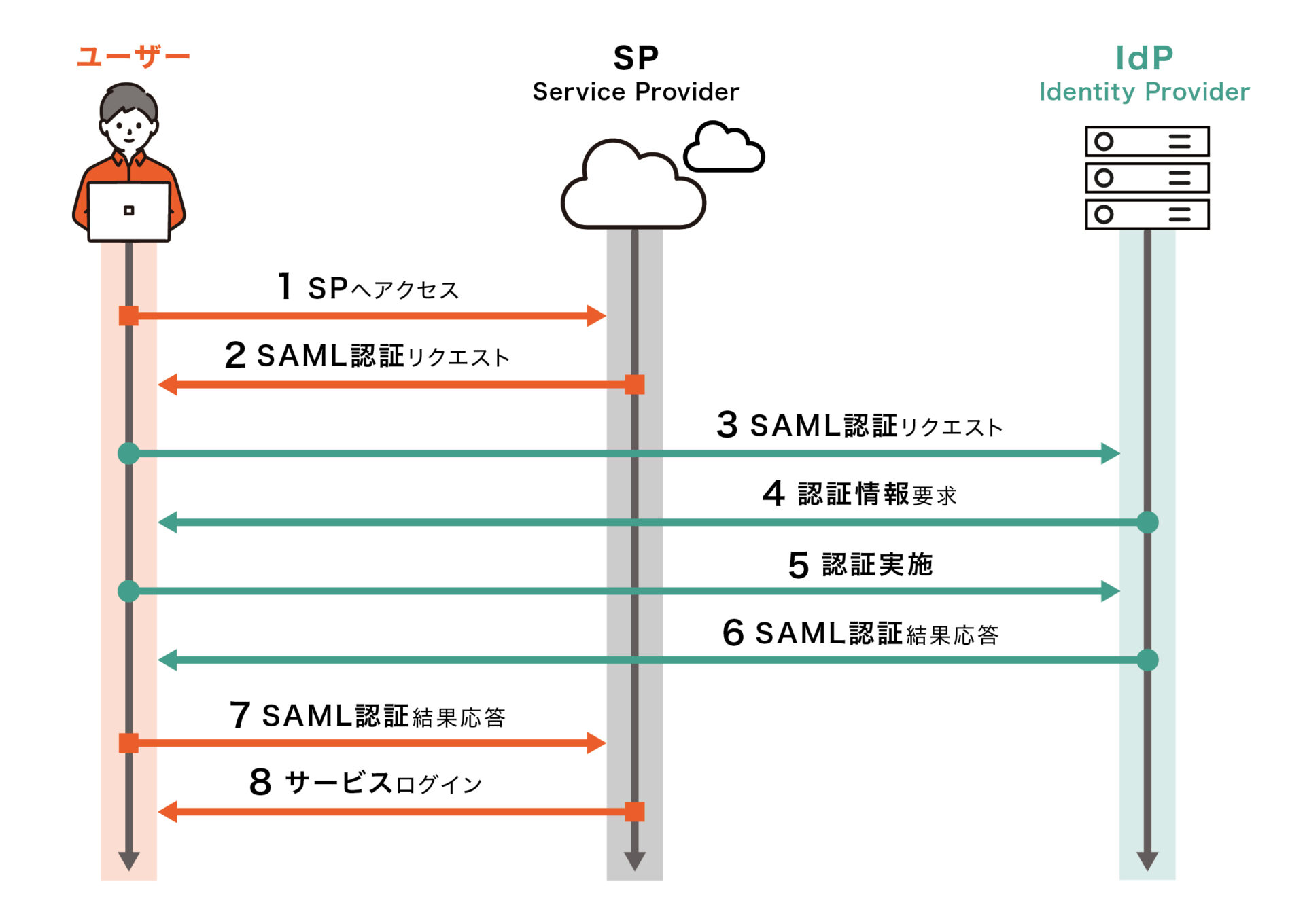

- SP Initiated の認証フロー

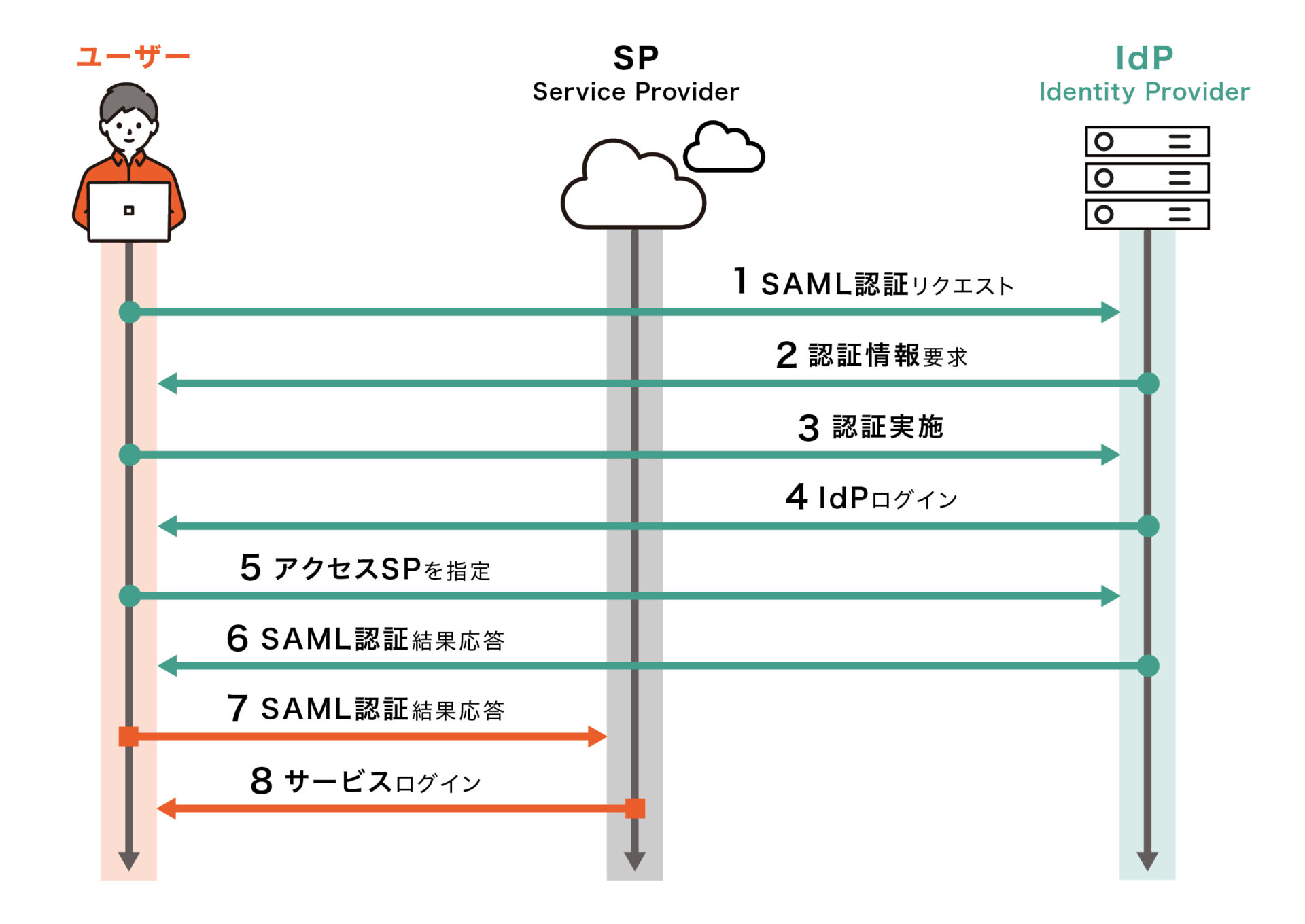

- IdP Initiated の認証フロー

SAMLを使った認証フローでは、サービスの種類に関わらず、認証はIdPで行い、その認証が正しく行われた場合のみサービス(SP)の利用を可能にします。このように認証をIdPに統合することで、さまざまなサービスで利用するアイデンティティやクレデンシャルを統一することが可能になり管理の簡素化を実現できます。また、多くのIDaaSでは、MFAなどの機能をサポートしており、安全性の向上が実現可能となっています。このように、統合IDの運用を実現し、ユーザーの利便性、管理の簡素化、安全性の向上などのさまざまな相反する課題を解決するクラウド時代の認証基盤がIDaaSです。

ソコワクとSSO

ソコワクは、個体認証を採用したリモートアクセスサービスです。企業が認めた端末以外はネットワークに接続できない世界を作ることで、シャドーIDを認めない、認証情報の漏えい等による不正アクセスが起こりえないといった、高い安全性を実現しています。そのため、この認証をSSOに使うことは出来ないのか?VAIOは検討を始めています。

自動接続・常時接続機能により、ユーザーの場所に関わらず社内ネットワークと同じ環境を利用できるため、社内でPCを利用しているのと同じ安全性をPCがどこにあって実現します。また、マネージドサービスとして提供させていただくため、運用に関するコスト・リソース問題など様々な課題を解決できます。

また、オプションのクラウドUTMによりロードバランスに加え、危険なサイトブロックやメールセキュリティによるスパム判定やウイルス除去も実現できます。

DNSレイヤのセキュリティをベースに、インターネットにある様々な危険性から端末を保護します。Web アクセスやメールだけではなく、すべてのポートとプロトコルで宛先を確認。プロキシに代わり危険なドメインへの要求をルーティングし、パフォーマンスを妨げず安全を高めます。また、日々新しく生まれる脅威に対し、比類ない脅威インテリジェンスを提供しています。

社内ネットワークとソコワク端末しかアクセスできない閉域網内で提供するクラウド型ストレージです。同一ファイルを効率的に管理しストレージ容量を節約できる重複排除機能、AD連携によるアクセスコントロール、スナップショット機能によるファイル復元など様々な機能をもち、必要な容量分だけ購入できるためコストパフォーマンスにも優れています。ホスティングは、国内データセンターで行われますので安心してデータを預けて頂くことが可能です。