認証と認可の違い正しく理解できていますか?安全なリモートアクセスのポイントを解説

無料

サービス紹介やお役立ち資料を

無料でご活用いただけます

コンテンツ

認証と認可の違い

セキュリティを語るうえでは、無視できない認証と認可ですが、認証と認可に関する用語として、ID、2段階認証、SAML、IdP、ロール、FIDOなど、たくさんの用語があり、正しく理解するのはなかなか大変です。

しかし、安全性を高め、情報資産を守るためには、認証と認可を理解し、きちんと整えることが非常に重要になってきます。特に、次世代のセキュリティモデル『ゼロトラスト』に向かうためには、まずは認証基盤をきちんと管理することが重要になってきます。

今回は、認証と認可について、解説したいと思います。

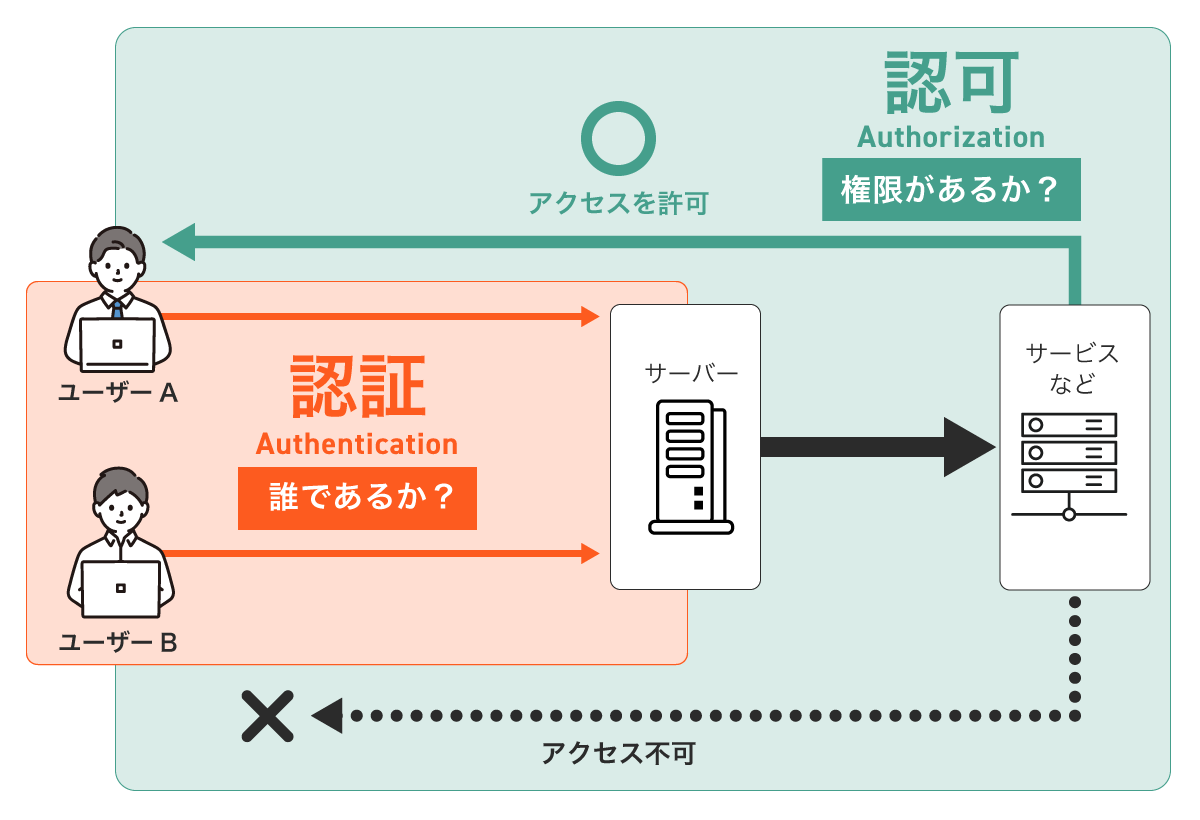

まず、認証と認可この2つの違いから説明しましょう。

- 認証(authentication)とは、利用者本人の確認を行うこと。

- 認可(authorization)とは、利用者に正しい権限を与えること。

『認証』の例としてわかりやすいのは、IDとパスワードを用いたサービスログインでしょう。そのサービスを利用するのが正しい利用者なのかを確認するために、IDとパスワードを使ってその利用者本人の確認を行っています。

そして、『認可』ですが、皆さんの会社でも、『社内にあるファイルアクセスや、Webにアクセスを試みたところ、アクセスができなかった。』そういったケースはありませんか?これは、そのファイルやWebサイトへのアクセス権限が、あなたに与えられていないことで、認可されなかったことを意味します。

このように、認証と認可を共に行うことで、利用者本人の確認と、正しい権限制御を行うことができ、安全が守られるようになっています。

変わり始めた認証。IDとパスワードの先にあるものとは?

認証は大きく3つに分けられる

では、まずは認証から見ていきましょう。本人認証に用いられる属性には、大きく以下の3つがあります。

- SYK : Something You Know

- SYH : Something You Have

- SYA : Something You Are

それぞれを簡単に見てみましょう。

Something You Know:ユーザーの記憶によるもの

代表的なものがIDとパスワードです。その人だけが知っている知識を認証に利用します。

Something You Have:ユーザーの所有物によるもの

IDカードや、トークン、携帯電話などその人しか持っていない所有物を認証に使用します。

Something You Are:ユーザーの身体的特徴によるもの

生体認証(指紋認証、顔認証)などが該当し、その人の身体的特徴を認証に利用します。

このように、認証に利用される属性は大きく3つに分けられ、それぞれに、メリット・デメリットが存在します。

たとえば、SYK(ユーザーの記憶による認証)は、実装は容易ですが、攻撃されやすく、またユーザー自身が忘れてしまうリスクがあります。

また、SYA(ユーザーの身体的特徴による認証)は、認証強度は高くなりますが、実装コストが他に比べ高くなる傾向があります。

昨今もっとも利用されているパスワード(SYK)には、使いまわし、利用者が忘れてしまう、覚えきれないといった様々な問題があり、安全性を高める取り組みの中では、使い勝手の悪い認証になりつつあります。さらには、最近の攻撃手法の進化によりSYKだけを用いた認証は、脆弱性攻撃や内部不正によって認証情報が漏洩するリスク、総当たり・辞書攻撃等によって危険にさらされるなどの事案が増えており、SYKだけを用いた認証だけでは安全を守ることは難しくなっています。その対策としてこれら3つの属性を組み合わせて認証強度を高める取り組みが増えてきました。

具体的には、SNSサービスなどで、ログインにはIDとパスワードを利用した認証に加え、スマートフォンのSMSに飛んでくる6桁のコードの入力が求められるケースがあると思います。これは、『あなたが知っているIDとパスワード=SYK』に加え、『あなたが持っているスマートフォン=SYH』の2つの属性を組み合わせることで認証の安全性を高めているわけです。

これであれば、何らかの理由によってSYKの認証情報がもれ第三者に悪用されたとしても、SYHを入手できない第三者は完全なアクセスができないため、不正アクセスをブロックすることが可能です。

このように複数の属性を組み合わせた認証を多要素認証といいます。

これ以外にも、銀行のログインでIDとパスワード(SYK)に加え、OTPトークン(SYH)の番号入力などを求められるケースもありますが、これも多要素認証といえます。これらの例では、いずれも『IDとパスワード』(SYK)、『スマートフォン/OTPトークン』(SYH)という二つの要素を組み合わせたので、二要素認証というのが正しい表現になります。

二要素認証と二段階認証

さて、二段階認証という言葉を聞かれた方もいると思います。二要素認証と二段階認証は同じものなのでしょうか?

実は、二要素認証と二段階認証は、正確には異なるものです。二要素認証は、その名の通り二つの要素を組合さなければいけません。SYKとSYKを組み合わせても、それは要素としては一つであり、二要素認証にはなりません。

例えばIDに対して、パスワードと、出生地、二つの入力を求める仕組みを作ったとしても、ともにSYK(記憶によるもの)を組み合わせた認証であるため、二要素認証とはならず二段階認証ということになります。

ところで、先に例として挙げたSNSのログインは、ID/パスワードとスマートフォンを用いた二要素認証といいましたが、SNS側の認証実装方式によっては、二要素認証とは呼ぶことができないケースもあります。

PCIDSS※が規定する要件に、Multi-step vs. Multi-Factor という項目があり、この中では、Multi-Factor認証(多要素認証)の要件として以下のように規定されています。

※クレジットカード情報および取引情報を保護するために国際ペイメントブランド5社が共同で策定した、クレジット業界におけるグローバルセキュリティ基準です。

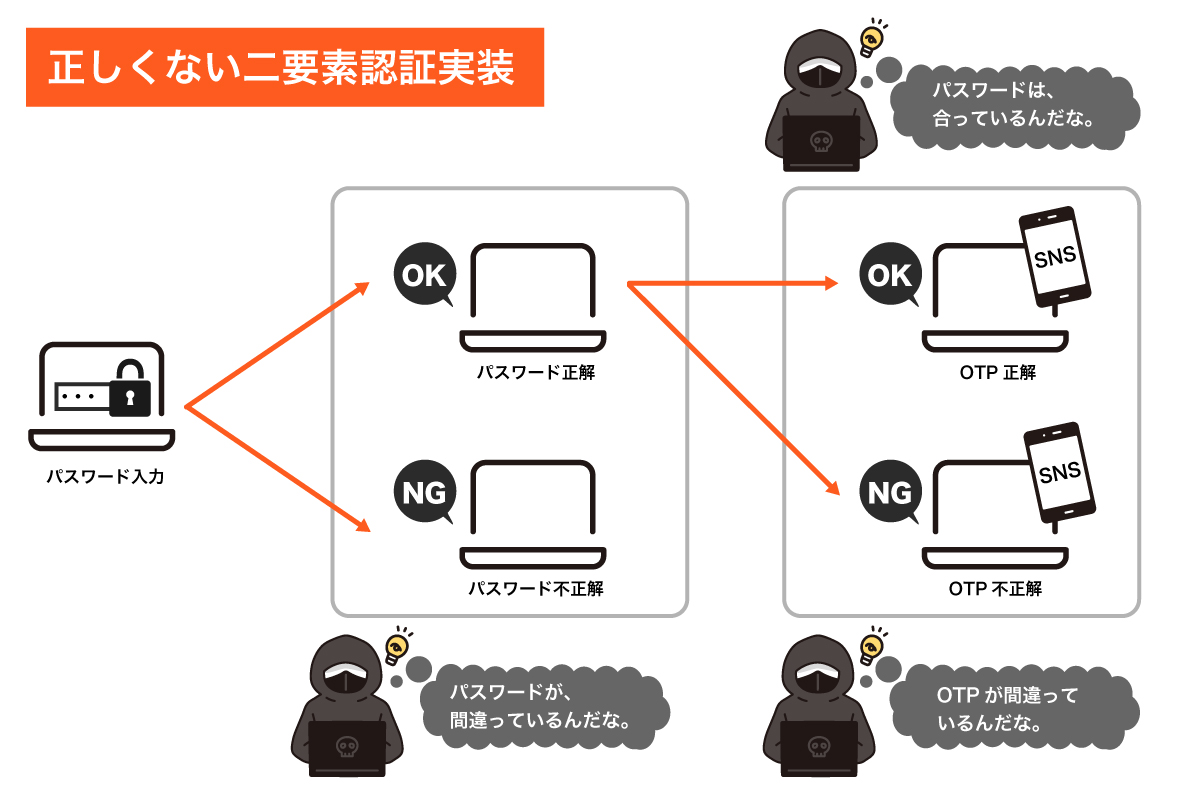

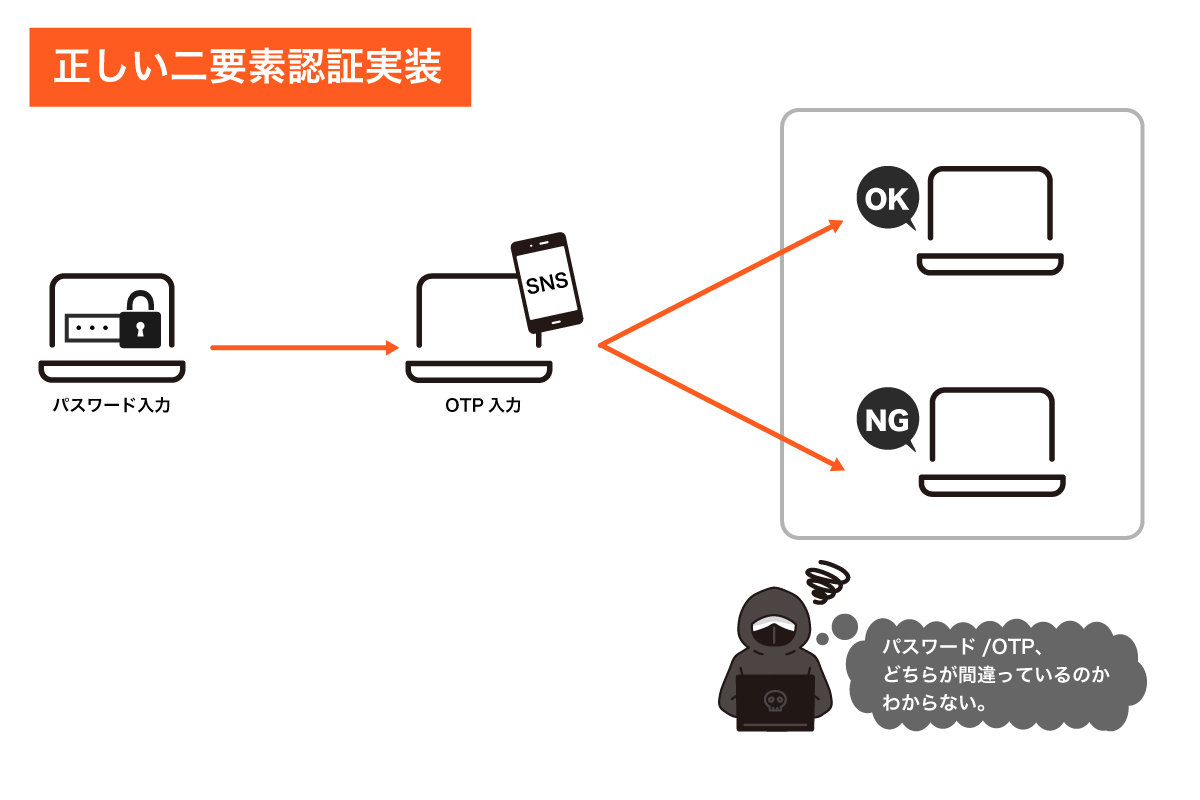

『要求されたアクセスを認証メカニズムが許可する前に、多要素認証のすべての要素が検証されることが要求されています。さらに、すべての要素が提示されるまでは、いずれかの要素の成否に関する事前の情報を本人に提供してはならない。』

出典:PCIDSS Multi-Factor Authentication

つまり、先のSNSのケースで一段階目の認証としてIDと、パスワード(SYK)の入力を求める、一致しない場合は不一致の警告を出す、一致した場合は二段階目の認証としてOTPの確認(SYH)に進む実装がされたとします。このような実装をした場合、一段階目の認証(ID/パスワード)が失敗したか成功したかということが、二段階目の認証前に通知されてしまうため、PCIDSSの基準では二要素認証と呼べないということになります。

なぜこのような実装には問題があるのでしょうか?悪意を持った攻撃者たちは様々な手法を使って、認証をこじ開けようとします。その一つに、総当たり攻撃(IDやパスワードをランダムに入力し、認証を突破する攻撃)のような手法がありますが、SYKを使った認証の場合、認証情報の一部がわかるだけで、攻撃に必要な時間が大幅に短縮でき成功率を上げることができるのです。

インターネットが一般に普及し始めたころ、あるオークションサイトでは、出品者や、落札者のIDが公開されていました。このサイトでは、出品者・落札者名として表示されているIDは、そのまま認証に用いられるIDでもあり、また、“ID@サービス名”がメールアドレスとなっていたことから、認証情報に利用されるIDやメールアドレスが公開されているのと同じ状態となっていました。つまり、攻撃者は労せず認証に必要なIDと連絡先を入手できたため、これを悪用した犯罪が多発しました。

このように、認証情報の糸口を開示してしまうことは、認証強度を弱めることにつながるのです。インターネットには、アカウント名やパスワードの流出をチェックできるサイトがあるぐらいです。

本人認証を強固にするには、それぞれの認証情報の属性の特徴を理解したうえで、複数の要素を組み合わせた多要素認証を行い認証強度を高めるとともに、認証プロセスを正しく実装することで、攻撃によるリスクを低下させることが可能です。(関連記事:『認証と認可を実現するIAMについて』)

新たな対策として期待されるFIDO認証

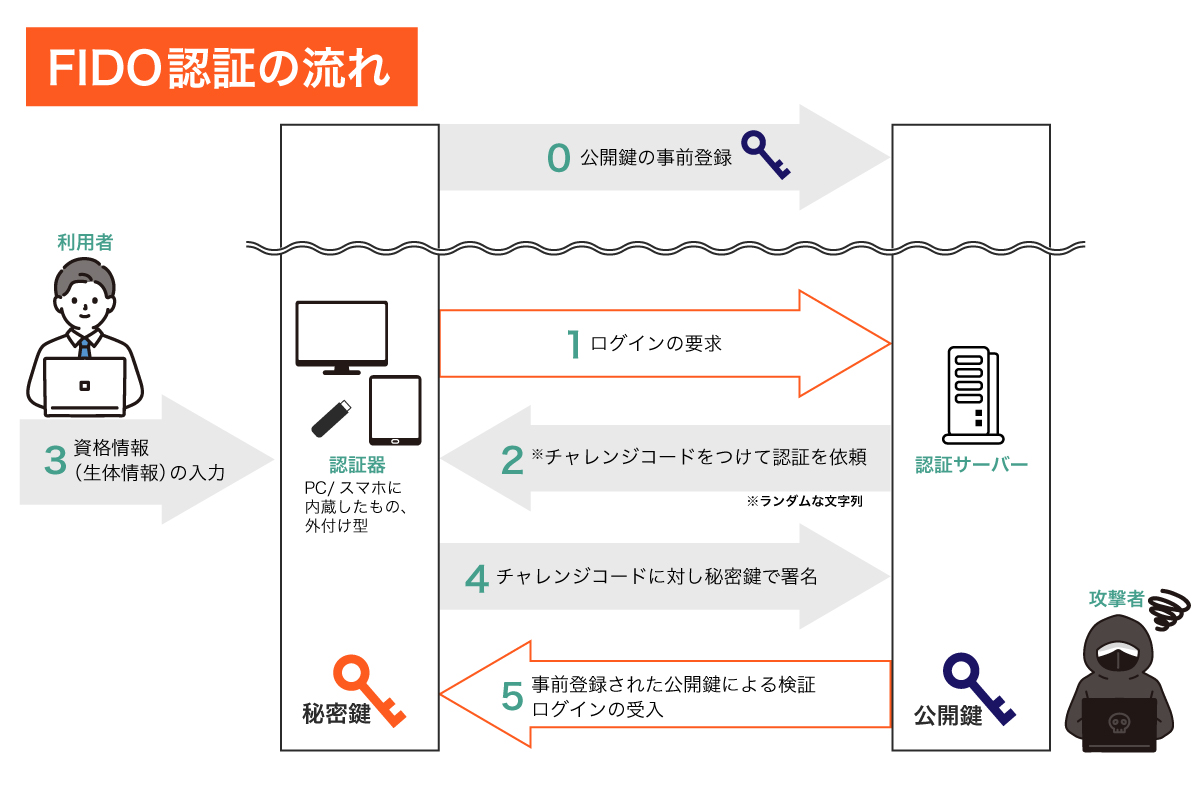

さて、冒頭SYKだけによる認証が様々な問題を抱えていることは先ほどお話ししましたが、その対策として期待されているのが、FIDO認証です。

従来のSYKの多くは、IDやパスワードを利用しており、その情報は、ユーザー自身の記憶とともに、サービス側にも保管をされています。つまり、ユーザーとサービサーで秘密が共有されている状態です。そのため、ユーザーがいくら厳重に情報を扱っても、何らかの理由によりサービサーから情報が漏洩するリスクが存在します。サービサーと秘密を共有している以上、自身の管理を強化してもこういったリスクは存在し、実際にサービサーから認証情報が漏洩する事故は、過去に多く起きています。また、ユーザーが認証情報を入力すると、(暗号化されているとはいえ)インターネット上に認証情報が流れます。FIDOはこういった問題点を解決するために開発された技術になります。

FIDOの認証は、ユーザーが所有する認証器で行われるため、サービサーが認証情報を保管する必要はありません。(秘密を共有する必要がない)また、認証は認証器で行われ、チャレンジコードと呼ばれるコードを秘密鍵で署名してサービサーに送ることから、認証情報がインターネット上を流れることはありません。

このように、FIDOは秘密を共有しない、インターネット上に認証情報を流さないという新しい方式であるとともに、FIDO Alliance が標準化している仕様のため、相互実装に優れており今後さらに広がっていくことが見込まれます。

他にも、認証に関わるところではOAuth、SAML、IdP、SSOなどまだまだ多くの技術要素がありますが、そちらは追ってIDaaSの説明の際にお話しさせて頂こうと思います。(関連記事:『IDaaSとは? ゼロトラスト時代の認証戦略を図解を使ってわかりやすく徹底解説!』)

もう1つの重要な要素「端末認証」

さて、ここまでは「本人認証」について記載しましたが、ゼロトラストにおける認証と認可には、もう一つ重要な要素として「端末認証」があります。

本人認証により、正しいユーザーとして認証・認可がされたとしても、アクセスしている端末が意図しない端末であれば、情報漏洩につながってしまうケースがあります。

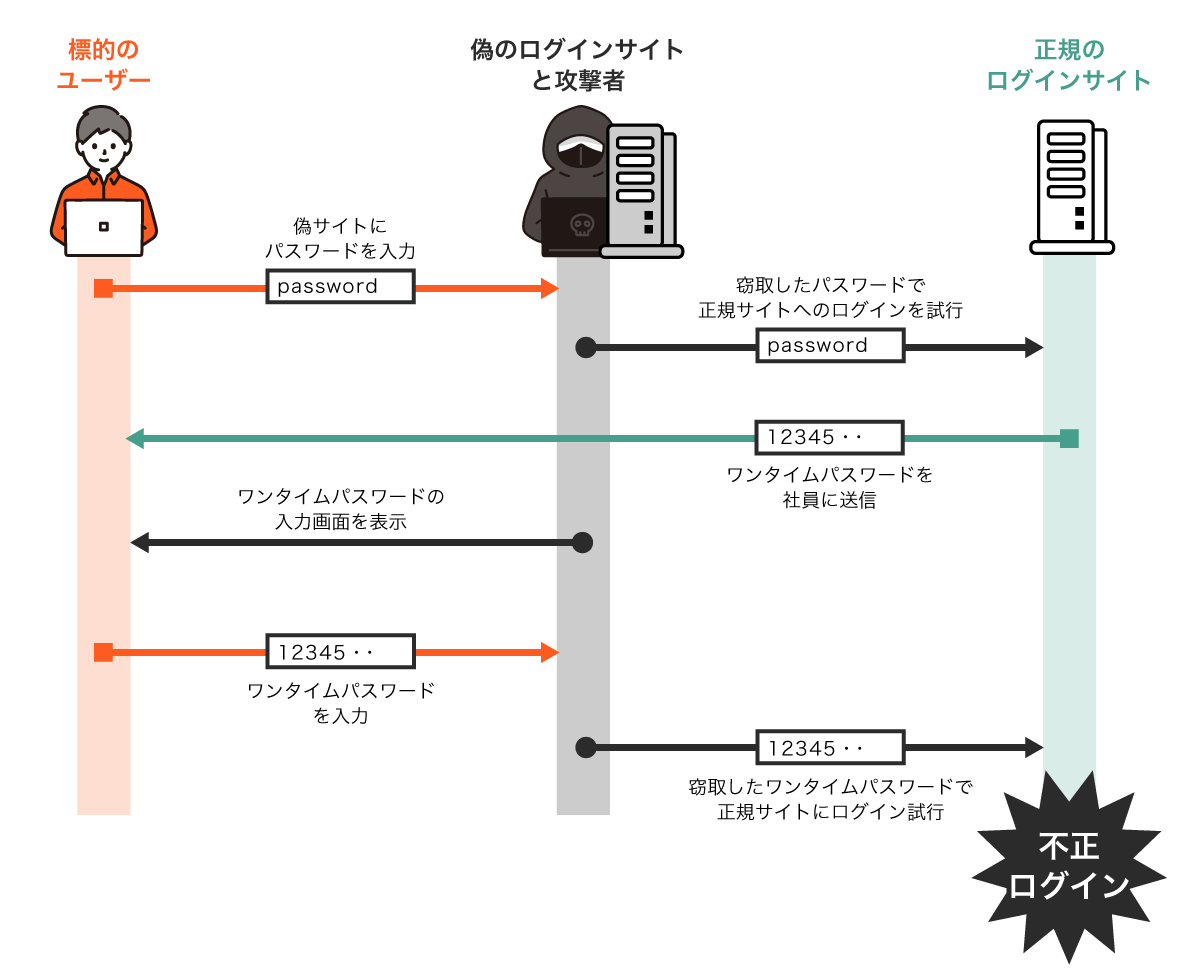

例えば、公共の場所に設置された共有端末から正しい本人認証を経て企業のデータにアクセスすることは、安全と言えるでしょうか?また、会社が許可しない自宅のPCなどが、社内ネットワークにアクセスしてくることも不安だと思います。いずれのケースでも、意図しない端末に機密情報が保管されるリスクや、セキュリティが不十分な自宅PCが社内ネットワークつながることによりウイルスが侵入するなどのリスクがあります。他にもリモートアクセスの認証やWebサービスにおいては、中間者攻撃が増えておりSYHを使った二要素認証も、偽サイトなどを使った中間者攻撃により認証情報を搾取され不正アクセスをされてしまうケースも増えています。そのため、情報漏洩を防ぐためには、本人認証だけではなく「どのような端末でアクセスしたか」も認証することが重要になってきます。

端末認証(個体認証)については様々な方法が利用されています。

- クライアント証明書の利用

- MACアドレスやIPアドレスの利用

- Cookieの利用

- その他端末に保存された特定情報の利用

それぞれの方式にメリット・デメリットがあります。

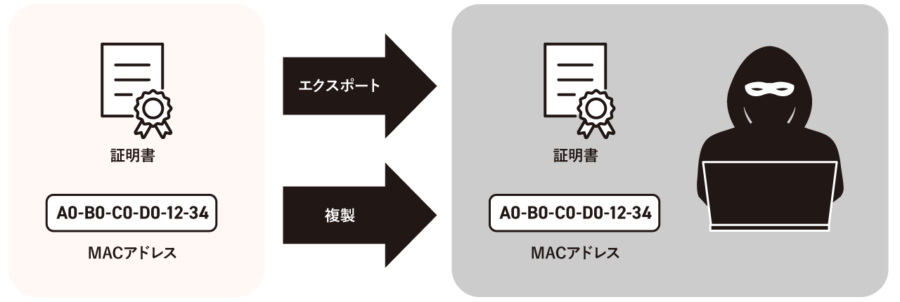

例えば、社内ネットワークの接続において特定の端末のみアクセス許可するために、MACアドレスやIPアドレスによる認証を利用している企業も多いと思います。MACアドレスによる認証は社内にある端末を管理する目的では、ある程度の効果を発揮します。ですが、リモートアクセスのような様々な場所からアクセスされる場合においては、十分な効果を発揮することができません。

近年、MACアドレスを公開することは個体を特定されるリスクがあるため、MACアドレスをランダムに変更する技術も出てきているように、MACアドレスの偽装は比較的簡単にでき、個体を認証するには十分な信頼性がある認証方式とはいえません。

証明書認証は、比較的多くの企業で導入されているのではないでしょうか?証明書がインストールされた端末のみを認証許可される方式となっており、MACアドレスやIPアドレスよりも確実に特定の端末を識別することが可能です。

しかし、少し知識のある人にとっては、証明書を複製し利用することは容易です。確実な運用をしていくために証明書管理の厳格化や、証明書の期限を短くし定期的に更新を行う。そういった方法でリスクに対策してはいるケースがありますが、その管理と運用を行う情報システム部門の負担は大きなものになります。

他にも、携帯電話やソコワクで利用している、端末や特定の場所に保存した特殊な認証キーを利用して端末を認証する方法もあり、非常に強固な個体認証ができる反面、利用できるサービスが限られているといった背景もあります。

このように端末認証に用いられる様々な方式の特長を理解し、利用形態や利用する環境に応じた適切な構成を考え、認証方式を選択する必要があります。

認可の必要性とは

認証だけではなく、認可も必要です

次に認可についてです。

認証を正しく終えたからと言って、すべての情報にアクセスできるわけではありませんし、していいわけではありません。その先には、認可を行う必要があります。人事情報を全社員が閲覧できてはまずいでしょうし、お客様の個人情報を扱っている企業であればその情報にアクセスできるユーザーは限られたメンバーに制限すべきです。また、閲覧は許可するが、編集は許可ない、そういったケースも情報を扱う中では多くあります。こういった、それぞれの情報にあわせて、アクセスレベルや、アクセス許可を適切に実現するのが認可です。認証は、ユーザーや端末側から行うことがほとんどですが、認可についてはリソースを管理するシステム側で処理されるケースがほとんどです。

このように、認証と認可をうまく組み合わせることによって、正しい本人確認と、正しいアクセス制御が実現でき、情報に対して適切な扱いを実現できます。

ソコワクでは、個体認証に合わせ、それぞれの端末に固定されたIPアドレスを付与します。これにより、個体認証を行ったうえで、IPアドレス用いてサーバー類へのアクセス制御(ACL)を実現することも可能です。従来型VPNではIPアドレスが不定のため、どの端末が、どこにアクセスしたのかをトレースするこには、手間がかかりましたが、ソコワクでは端末とIPアドレスの関連が固定されており、日々のログトレースやACLの実現が容易なのも大きな特長となっています。

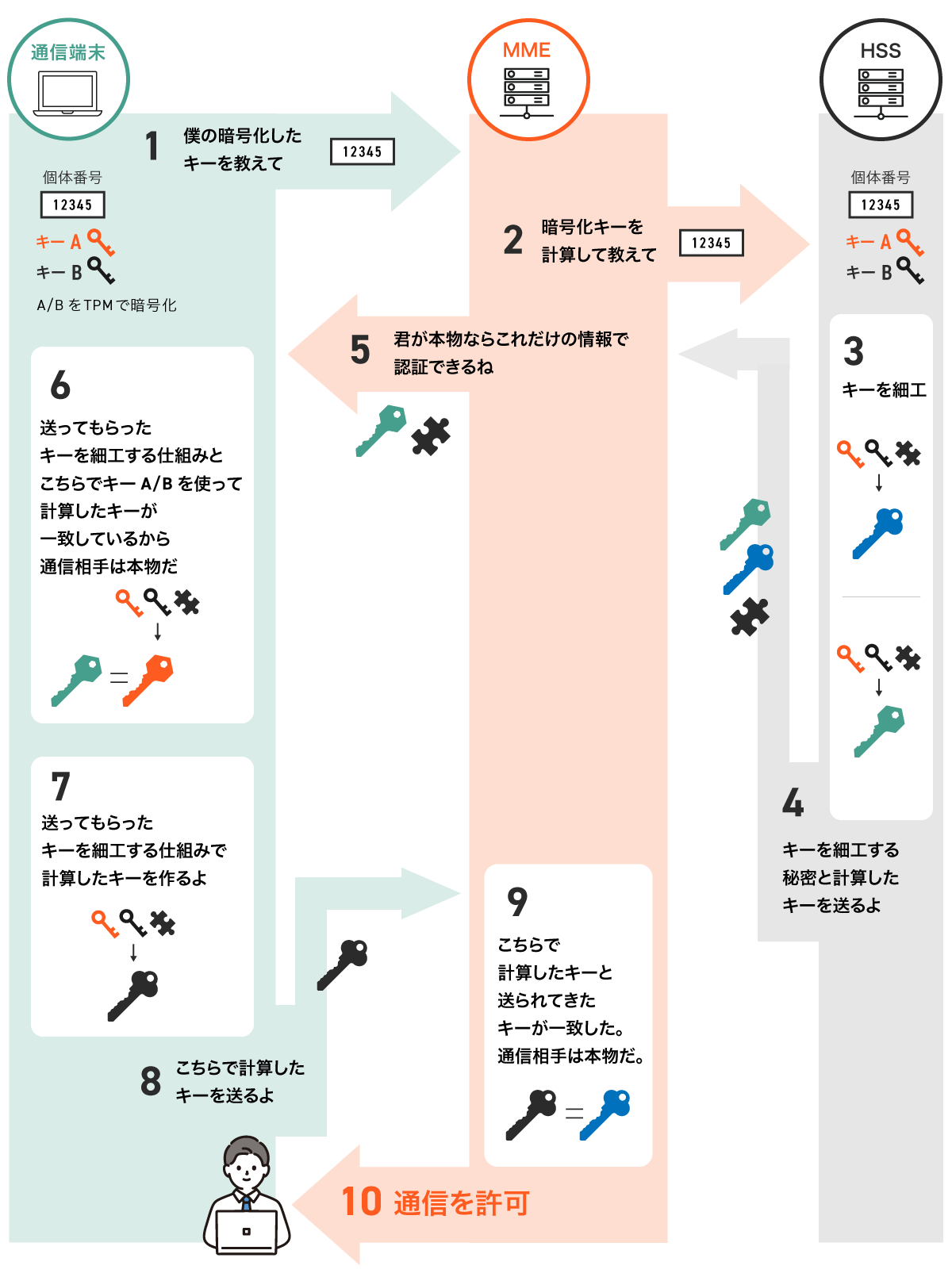

コラム:ソコワクが採用する端末認証

ソコワクは、携帯電話の認証方式と同じLTE/5Gのテクノロジー(世界中で利用される80億台以上の携帯電話で利用されています)を利用しています。確実でシンプルなSYHを実現する携帯電話のテクノロジーで端末を確実に個体認証し通信経路の盗聴を防止することができます。

この認証方式は、端末に保存されたオリジナルの認証キーが通信経路上を流れることがないのが特長となっており、第三者がオリジナルのキーを導き出すことは不可能です。様々な情報漏洩のニュースが報じられていますが、「携帯電話の通信経路が傍受されて通信内容が漏洩した」という内容を耳にしたことは無いのではないでしょうか。また、確実な個体ができているからこそ、二要素認証として携帯電話のSMSは用いられています。

ソコワクが利用する携帯電話の認証方式

ソコワクが用いている端末認証の大きな特長として

- 認証情報がそのままネットワーク経路上を流れることは無いため、経路上での搾取はできない。

- ネットワーク経路上を流れるデータを傍受できたとしても、中間キーのため正しいカギを導くことはできない。

- 中間キーを生成する乱数は都度変化するため、リピート攻撃などが意味を持たない。

- 双方で認証を行うことで、互いに正しい相手と通信していることを確認するため、中間サイトなどによる認証乗っ取りができない。

- キーはTPMを用いて暗号化しており、取り出すことができない。

このように、ソコワクでは、非常に複雑でかつ乱数的にキーを変化させることに加え、端末に保存された認証キーを暗号化した状態で保存しており、中間経路での搾取や、乗っ取り、キーの漏洩といった不正利用ができない仕組みを持っています。そのため、自動接続というユーザー目線での利便性を保ちながら、IT管理者は証明書更新や認証情報の漏洩対策を考慮する必要がありません。また、端末間相互通信ができないなど携帯網が持つ特長を生かして安全なリモートアクセスが実現できます。