【今日からできる】情報セキュリティ対策6選。VPNの情報漏洩を事例に徹底解説

無料

サービス紹介やお役立ち資料を

無料でご活用いただけます

20年以上PCの開発設計から製造、運用や保守・保証サポートまでのすべてを行なっているVAIO株式会社が情報セキュリティ対策6選をVPNの情報漏洩を事例に徹底解説します。

コンテンツ

この記事の5つのポイント

- 有効な情報セキュリティ対策を6つご紹介

- VPNで情報漏洩が起きた具体例を解説

- 情報漏洩はどんな企業にも起こりうる

- 最新のパッチを当て続けることは難しい

- 万が一、情報漏洩が疑われた場合の対応法

情報セキュリティ対策6選

【対策1】セキュリティ対策の重要性―経営者がリーダーシップをもつ

「我社には、それほど重要な情報はないし。」、「万が一、情報が漏れても大きな被害はないだろう。」そう思っている経営者の方がいたとすると、それは大きな間違いです。例えば、従業員の給与明細や、取引先の連絡先、取引先との売買情報など、重要な情報はどんな企業にも存在します。また、万が一情報漏洩を起こしてしまえば、企業には、金銭的損失、顧客の喪失、業務の停滞、従業員への影響など多岐にわたるダメージがあります。それ以外に、法的責任や、社会的責任を問われることもあり、その影響は計り知れません。

そのため、経営者は、自らリーダーシップを取って対策を進める必要があります。

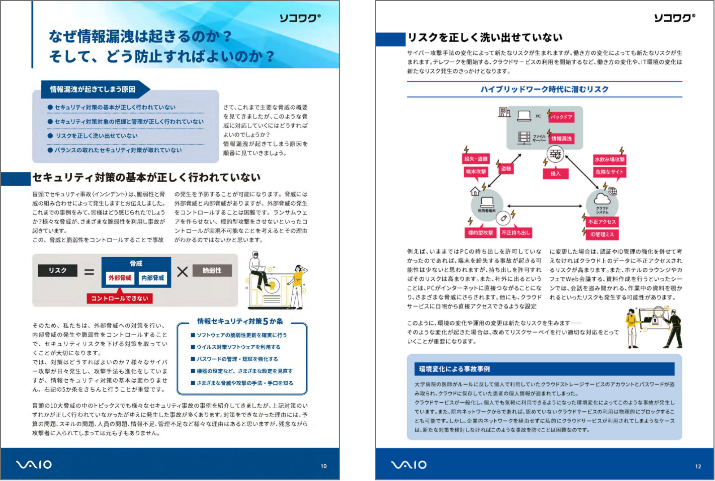

【対策2】情報セキュリティ対策の基本―情報セキュリティ5か条を徹底する

情報セキュリティ対策というと難しい、と思われるかもしれませんが、セキュリティ対策の基本は、いつの時代も変わりません。以下の情報セキュリティ5か条といわれているものが基本的な対策です。

このような5か条を参考に社内の現状を整理してみてください。

【対策3】情報セキュリティ対策の取組み―重要7項目の取組みを実施する

情報セキュリティ5か条は、セキュリティ事故を起こさないためには、効果が高い施策です。ただ、重要なのは、この5か条を確実に実行できる体制やプロセスづくり、そして万が一の場合の対応を決めておくことです。それが、『重要7項目の取組』です。重要7項目の取組とは、情報セキュリティを対策の実行を確実にするため、経営者が取組むべきものです。

情報セキュリティに関する・・・

- 組織全体の対応方針を定める

- 予算や人材を確保する

- 必要と考えられる対策を検討させ実行を指示する

- 適宜の見直しを指示する

- 緊急時の対応や普及のための体制を整備する

- 委託や外部サービス利用の際には、セキュリティに対する責任を明確にする

- 最新動向を収集する

総務省より引用

https://www.soumu.go.jp/main_sosiki/joho_tsusin/security/business/executive/04-4.html

【対策4】情報セキュリティ対策の実践―できることから始める

さて、情報セキュリティ対策に取組むための体制やプロセスができあがれば実践です。ここからは、経営者の重要7項目に従い決めた対策を、実際に従業員に周知し実践に移す段階です。ですが、セキュリティに不慣れな組織の場合、いきなり多くのことをやろうとしても、人材の不足や、経験不足から難しい点もあると思います。そのため、基本対策から段階的にステップアップしていくことも検討してください。

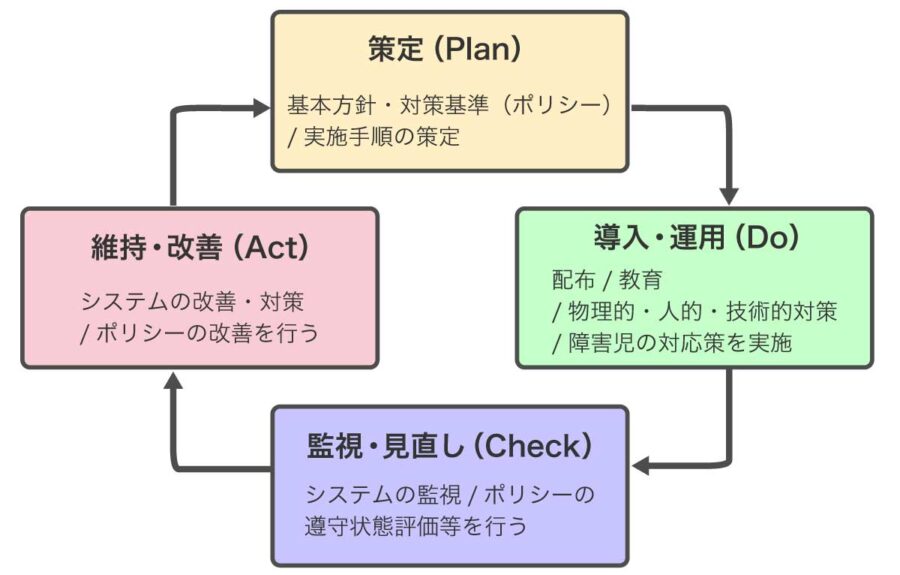

【対策5】点検と改善―より強固にするための方策

情報セキュリティ対策を実践して終わりではありません。日々攻撃手法も進化しますし、一度決めたプロセスでは見落としがあるかもしれません。計画した対策が本当に実行されているのか、見落としている対策はないか。また、業務に変化が起きることで、新たなセキュリティリスクが発生している可能性もあります。そのため、定期的に点検を実施し、その評価行うことで、対策の見直しなど取組の精度を継続して上げていくことが重要です。

https://www.soumu.go.jp/main_sosiki/joho_tsusin/security/business/executive/04-1.html

【対策6】仕組みで守る―クラウド型サービスの導入

今回のPulse Secureの件に代表される情報漏洩は、特別なものではなく、基本的に、アプライアンス製品を抱えた場合、VPN装置に限らず、さまざまな製品で起こり得るトラブルです。現在は、さまざまなサービスがオンプレミスからクラウド型へと急速にシフトしています。社内に情報セキュリティの知見や経験が少ない場合、見落としているポイントなどを洗い出すのが困難なケースがあると思います。そのような場合、クラウドサービスの利用も安全性を高める一つの手段です。クラウド型サービスの特長は、ユーザーはサービスを利用するだけでよく、その運用や保守、機器のトラブル対応など様々なものを自社から切り離すことが可能になり、コストのフラット化や、ライセンスの柔軟性、サービス性能のスケールアップ・ダウンが容易に行えるなど様々なメリットを享受できます。VAIOが提供しているソコワク(VPN)も、その一つです。

クラウド型サービスの大きなメリット

クラウド型サービスとアプライアンス製品を比較・検討された結果、クラウド型サービスで必要なLTV(ライフタイムバリュー)とアプライアンス製品のを比較した場合、アプライアンス製品の方がコストメリットがあるという話を聞くことがあります。ですが、アプライアンス製品を自社運用された場合、さまざまな隠れたコストが存在します。保守費用や、機器の寿命に対するリプレース費用。先ほどの脆弱性の対応にかかるIT管理者の工数といったコスト。機器の故障などトラブルに対応する工数。また冗長化や、スケールアップなどで機器増設などのコストもあるでしょう。何より、クラウド型サービスでは、運用やトラブル対応をIT部門から切り離せることで、安全性・安定性の向上と、運用負担の低減をあわせて得られることは、特に情報システム部門に十分なリソースを割けない中小企業の方々には、大きなメリットがあるといえます。

ただし、クラウド型サービスの設定を誤ると、重要な情報が漏洩してしまうなどのリスクもあります。クラウド型サービスを利用するにあたっても、そういったポイントについては十分に注意が必要です。

情報セキュリティ対策で防げた、VPNの情報漏洩事例を紹介

情報漏洩に至った背景とは

IPA(独立行政法人情報処理推進機構セキュリティセンター)が公開している「情報セキュリティ10大脅威2021」では、組織向け脅威の3位に「テレワーク等のニューノーマルな働き方を狙った攻撃」がランクイン。その中で VPNルーターに対する脆弱性の悪用によってVPNのパスワードが流出し、約900件の認証情報がインターネット上で公開されていた事件が挙げられています。

「脆弱性」とは何か

脆弱性とは、ソフトウェアに発生した不具合などによる欠陥を指します。脆弱性そのものは、どんな製品にも存在し、悪意ある第三者は、その弱点を突いて企業の重要情報を窃取しようと試みます。企業などの守る側は可能な限り万全な対策を施しますが、パッチの適用漏れや未知の脆弱性に対する攻撃など、さまざまな要因が重なって実際に情報が漏洩してしまった事例が多くあります。ここでは具体的な例を挙げながら、原因の分析と対策を紹介します。

脆弱性にはさまざまなレベルがある

まず脆弱性にはさまざまなレベルのものが存在しており、脆弱性の内容については、コンピューターセキュリティの欠陥リストとして、CVE(共通脆弱性識別子)のIDと共に一般公開されており、内容を確認することができます。また、日本においては、IPAとJPCERT/CCが運営するJVN番号も有名です。(https://jvn.jp/)

二つの脆弱性が合わさって被害が拡大した事例

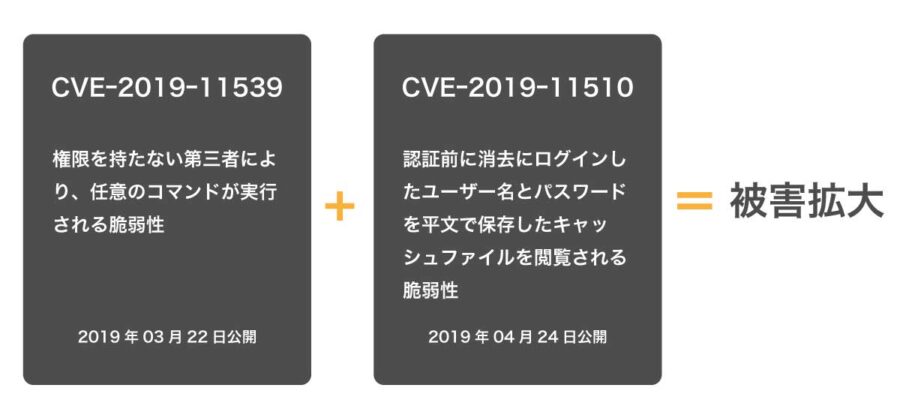

2020年8月、VPNソリューションを展開するアメリカのPulse Secure社の装置が脆弱性を突かれて情報漏洩に至りました。ただ、この脆弱性は2019年4月に公開されており(識別番号:CVE-2019-11510)、容易に悪用できる脆弱性であったこともあり、パッチの適用が呼びかけられておりました。

また、その前段階として、VPNルーターの初期パスワードが端末内に平文で保存されていたという脆弱性も過去に発見されており、それに加えてCVE-2019-11539とCVE-2019-11510が併用されたことにより情報が抜き取られるに至ったものと考えられています。

最新のパッチを当て続けることは難しい現状

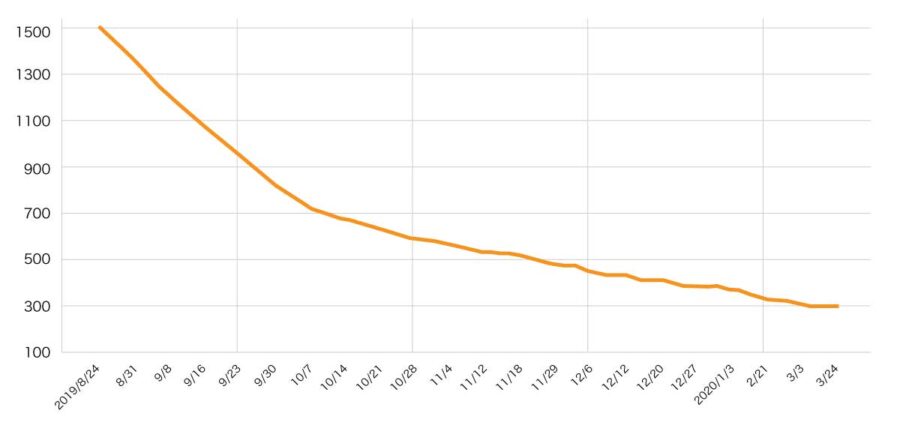

脆弱性情報の公開後、修正パッチを適用するようメーカーは発信していましたが、その情報を機器を管理するすべての管理者に、確実に届けられるものではありません。保守契約が切れているケースや、商流の複雑化によってエンドユーザーに情報が届かないケースも考えられます。また、情報が届いた場合でもすぐには対応が追い付かないケースも多く、実際、Pulse Secure社の事例では、当該の脆弱性を持った機器は2019年8月末時点で全世界で1万4500台、日本国内においても1511台があるとされていました。

また、JPCERT/CCによれば、2020年4月時点でも国内1500台強のうち、300台弱が対応されないまま放置されていることが判明しています。この事例からもわかるように、メーカーが脆弱性を公表しても、すべてのユーザーにそれを周知させることは難しく、また、現場のIT担当者の負担や工数の不足から、常に最新のパッチを当て続ける運用を確実に行うことが難しい状況が見えてきます。結果的にその運用の不十分さを突かれ認証情報を公開されてしまった企業がでてしまいました。

JPCERTから引用

アプライアンス製品は保守対応が難しい

こうしたアプライアンス製品の保守対応が難しいのは、オンラインアップデートという形(OTA/Over the air)ができないケースがあることが一因ともいえるでしょう。アップデートに伴って内部の設定やユーザーアカウントを初期化されてしまう可能性があるため、設定ファイルを一旦保存し、ファームウェアをアップデートしてから、改めて設定を戻す――という手順が必要な場合があります。また重要な機器であれば、その停止の影響を最小化するために、ユーザーが利用していない時間帯を選んで対応する必要があるなど、どうしても人手を介す煩雑さや、変則的な時間帯に対応が必要なこと、そして定期保守を待ちたいといった理由から、結果的に対応が後手になることが一因でもあるでしょう。

保守をするにはコストがかかる

脆弱性に対する修正はメーカー側で実施されますが、脆弱性の修正を適用する、またそれによる被害が発生した場合、その責任はユーザー側に帰するものです。「脆弱性ゼロ」という状態は技術革新が進む中でも難しいのが現実です。そのため、ユーザーは確実な対応を進めるために、保守契約を締結することでこういったリスクを低減することもできますが、コストの問題はついて回ります。企業側があらかじめ予算計上をしていないと意思決定から実行までに社内決裁などのため、時間を要する場合もあるでしょう。

ここまで、一例としてVPN装置の脆弱性の事例を紹介してきました。セキュリティ対策といっても、さまざまなインシデントがあり対策が難しいと思われるかもしれません。ですが、これまで説明してきたように、情報セキュリティの基本は、実はそれほど難しいものではありません。 ここでご紹介したように、やるべきことは明確です。自社の安全を守るために、少しづつでも対策を充実させていくことを目指しましょう。

情報セキュリティ対策ができていれば

このVPN装置の脆弱性を攻撃され、社内ネットワークへのアクセスを許してしまったことは、単純化すれば脆弱性の対応が漏れていたの一言に尽きます。ですが、全社のIT管理という視点では、日々忙しいIT管理者のミスと片付けるのは少し拙速です。特に、今回のケースでは、急速なテレワークの増加に伴い、使用していなかった当該装置を現役に復帰させたことで被害にあったケースも含まれています。テレワーク環境を急ぎ整える必要があったIT管理者にとっては、脆弱性の確認まで手が回らなかったにちがいありません。そういった視点みても、今回説明説明した対策のいくつかでも機能していれば、被害を防ぐことができた可能性が高い事例ともいえるのではないでしょうか。

例えば、対策2の「情報セキュリティ5か条」に従って新しい装置を稼働させる場合や、定期的に脆弱性アップデートがなされるチェックシートのようなものを作成し、対策3「重要7項目の取り組み」によって組織的に対策・確認を行うプロセスができていれば、被害に遭う可能性は減っていたと思います。また、対策6で仕組みで守るクラウド型サービスを利用していれば、こういった抜け漏れもなかったでしょう。

他にも、対策1,対策3にあるように経営者がセキュリティ対策の重要性を理解し、十分な予算と人員を確保していれば、これほどまでに脆弱性が長期間放置されることもなかったかもしれません。

セキュリティ対策は、IT部門に任せるのではなく、会社にとって重要な情報資産と信用を守るために重要な業務であることを理解し、全社の取り組みとして進めることが重要です。皆さんの会社における体制を今一度見直してみてはいかがでしょうか?

ちなみにソコワクは?

ソコワクの場合は装置をクラウド上に設置しサービサーで運用・保守を行っているため、IT管理者自身による管理・メンテナンスをする必要がありません。閉域網を敷設するため専用ルーターは、お客様拠点に設置させていただきますが、アップデートは閉域網を経由して自動で行われますので安心です。そして、ソコワクの設備は、データセンターで冗長化されており、機器のトラブルでVPNが使えないなどといった不測の事態も最小限に抑えることが可能です。ソコワクは、IT管理者を機器の管理・運用・保守といった業務から解放しながら、高い稼働率を誇るマネージドサービスです。

万が一被害に遭ってしまったら

万が一、何らかの被害に遭った場合は、社内の関連部署に被害の報告をできる限り早く行うとともに情報が外部に漏れていることが判明した場合には、早期に経営者やセキュリティ対応メンバーへの情報共有が重要です。個人レベルでは、「怪しい」と思ったら一旦ネットワークを切断する、電源を切るなどの物理的遮断を施せば、被害の拡大を防止することが可能です。PCがウイルスに感染してしまい、そのままVPNをつなぐと、会社のネットワークに対しウイルスを拡散させるリスクがあります。

また、被害に遭ったPCについては、調査に必要となるため、不用意に状態を変えないことも重要です。

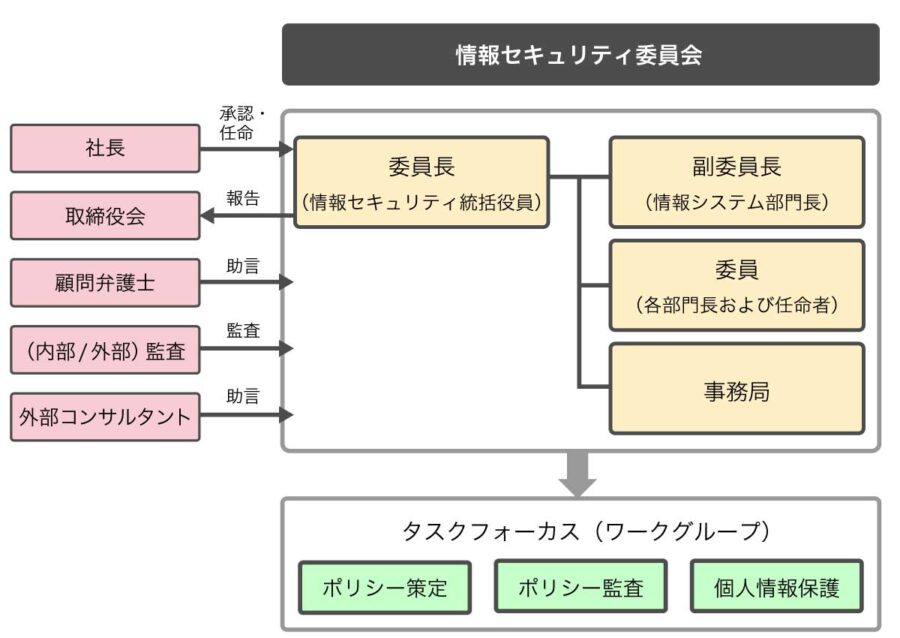

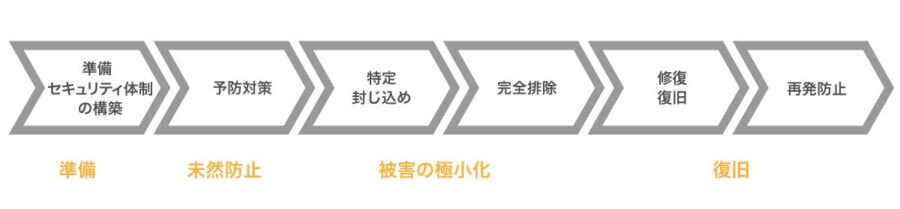

情報セキュリティ委員会やCSIRTを立ち上げよう

また、報告を受けた情報セキュリティ委員会やCSIRT(Computer Security Incident Response Team:セキュリティインシデントに対応する専門チーム)が中心になりインシデント対応体制を取ることになります。まずは、被害を極小化するための対応をとり、不正アクセスなどの可能性がある場合は、ウイルス等がどういったルートで侵入してきたのかなどの原因調査を行う観点で、システム上の証跡を消さないような対応が必要です。

また、発見が外部からの情報提供によるものだった場合は、相手の連絡先やどこから情報を得たのかなどの情報も、きちんと報告されるような対応も重要になってきます。情報セキュリティ委員会やCSIRTは、問題を調査し、必要な情報を聞き取るなどして、被害の実態や侵入ルートの特定を行いしかるべき対応を経営者と共に実施してください。また、対策後は、再発防止についても検討が必要となります。

あなたの会社がセキュリティ対策をできているか確認しよう

まずはあなたの会社がセキュリティ対策をできているか確認しましょう。

こちらのPDFから5分で診断ができます。診断後は解説を元に、できていなかった箇所の対策を検討しましょう。

自社だけで検討するのは不安がある、そんな場合もVAIOなら経験豊富なエンジニアがサポートします。お気軽にご相談ください。