【図解】多層防御とは?情報資産を守るセキュリティ戦略 多重防御との違いも徹底解説!

無料

サービス紹介やお役立ち資料を

無料でご活用いただけます

昨今、インターネットには様々な危険性があることから、単一の方法で情報資産を守るのは難しくなっています。そのため、多層防御という考え方で社内ネットワークの安全を守ることが重要になってきています。なぜ多層防御が必要なのでしょうか?

今回は、多層防御の考え方がなぜ必要なのかを説明したいと思います。

コンテンツ

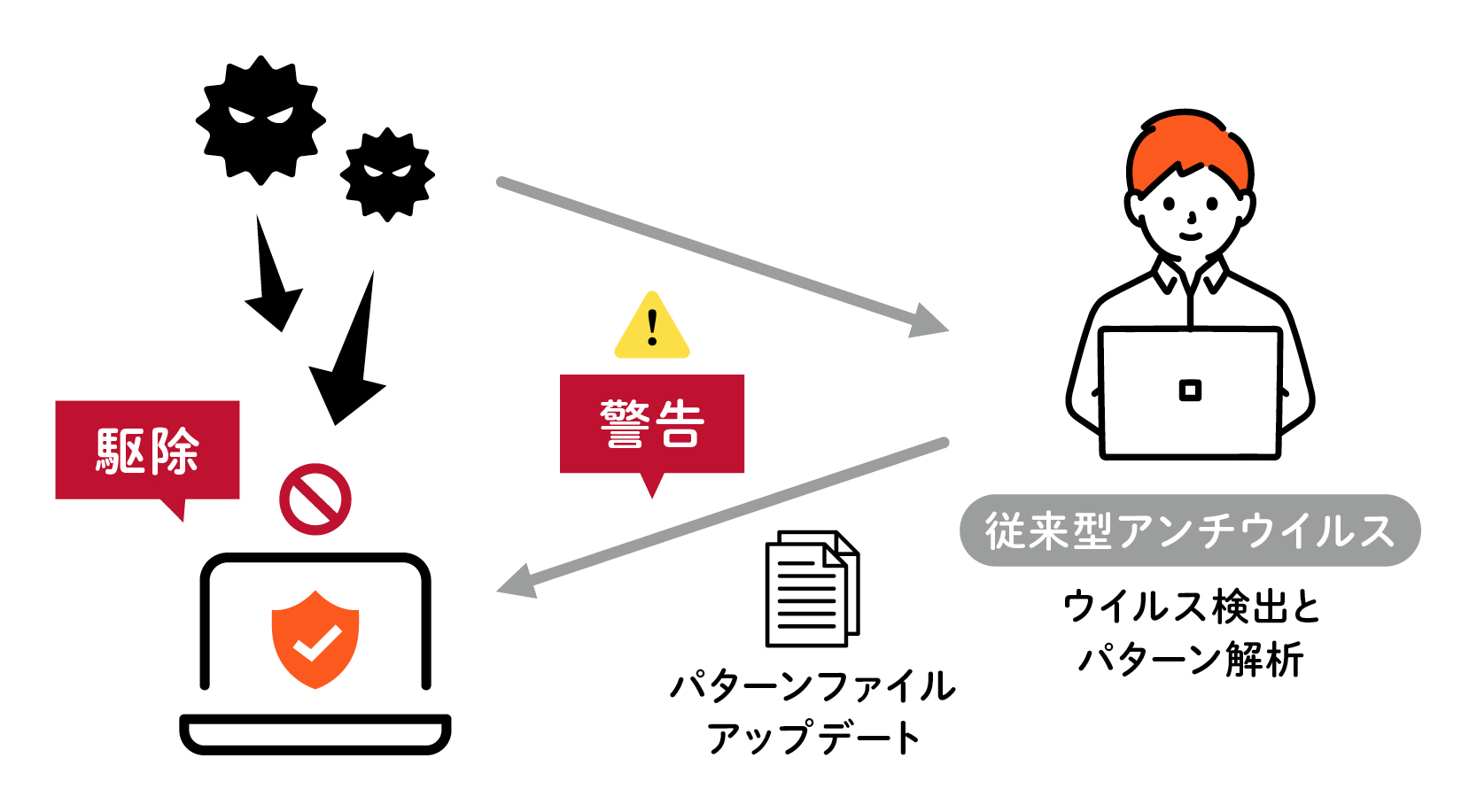

従来型アンチウイルスソフトでは情報資産を守りきれない

一昔前、アンチウイルスソフトを入れておくことによってPCのセキュリティは安全だというイメージがありました。従来型アンチウイルスは、各ウイルスのパターンファイル(ウイルスの特性を記録したもの)を利用することで、PC内部にウイルスが侵入した場合に、警告と駆除を行うものでした。

しかし、ウイルスの進化や、その亜種の発生スピードが上がってくるとパターンファイルを更新していく手法では、対処が追い付かなくなります。(パターンファイルが作成・更新される前に、ウイルスが侵入してしまう。)ウイルスが侵入してしまった場合、従来型アンチウイルスだけで対処することは容易ではありませんでした。

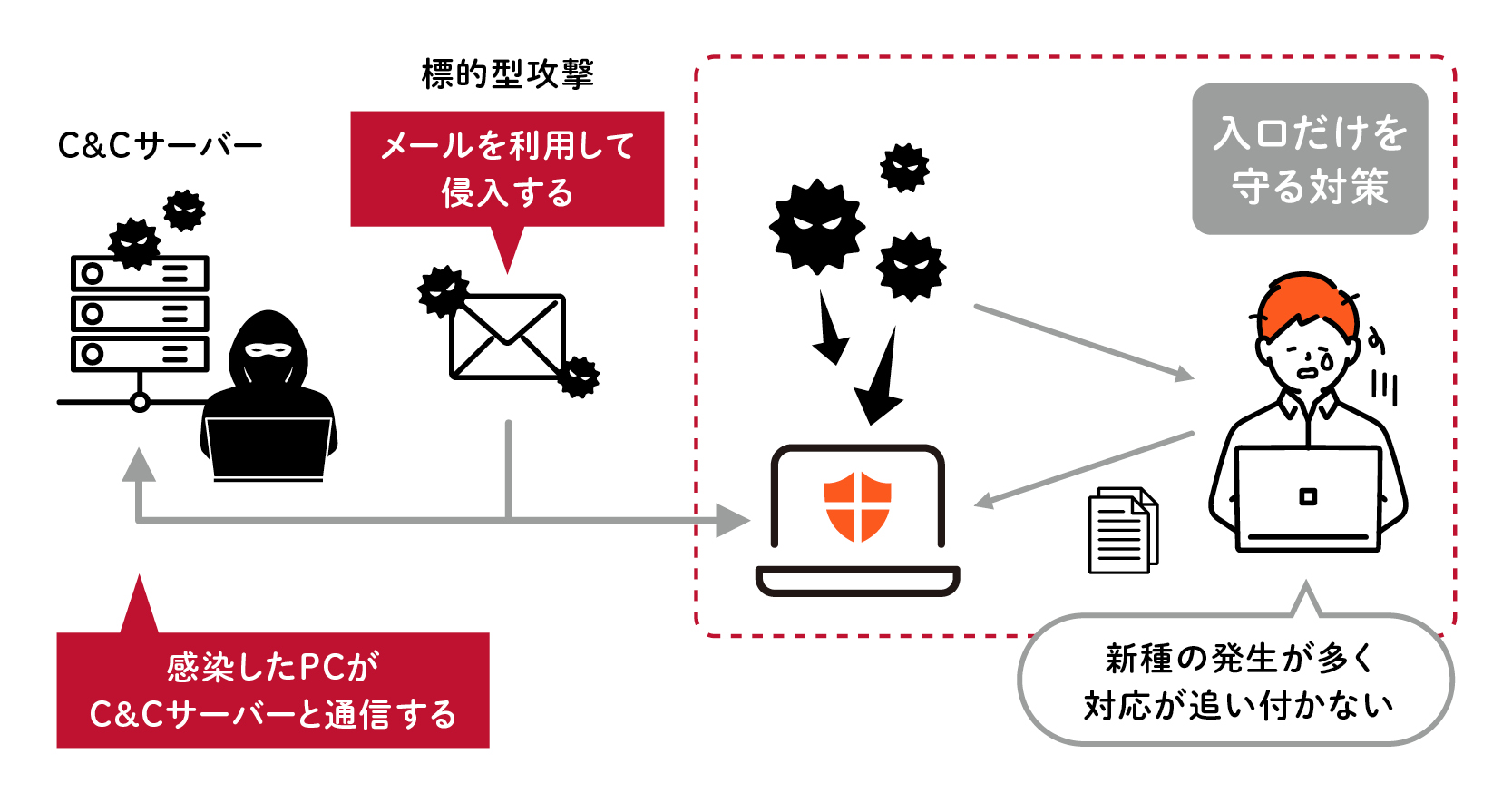

また、標的型攻撃のようにメールを介して侵入してきたり、感染したPCが外部C&Cサーバーと通信を行うなどの場合も防ぐことが困難になります。

「ウイルスの侵入は許さない。」という、これまでの入口だけを守る対策では、ウイルスの進化スピードや、攻撃手法の多様化、また標的型攻撃のようにメールを介しユーザーを誘導するような手口においては、不正アクセスによる被害を完全に防ぐことが難しくなっています。そのため、昨今では、多層防御という考え方が普及しています。

多層防御とは?

不測の事態に備えるセキュリティ戦略

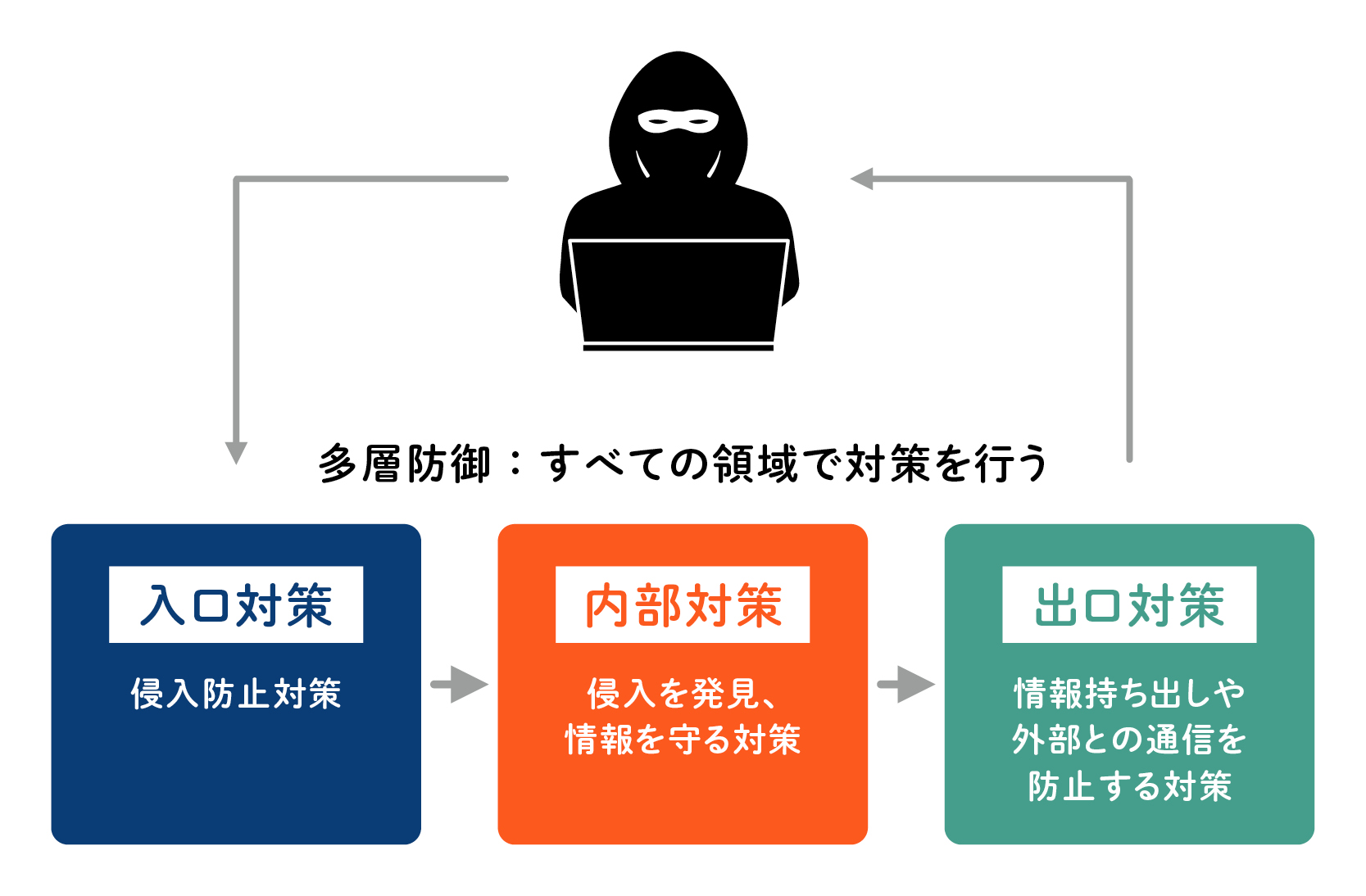

多層防御とは、従来のように入口だけを守るのではなく、万が一不正アクセスを受けた場合にも、内部の情報資産を守る内部対策、また、不正アクセスを受け内部から外部へのデータ送信を防止する出口対策などを組み合わせることによって、情報資産を守る仕組みです。従来との大きな考え方の違いとして、「不正アクセスを防止する」という考え方から、「不正アクセスされても被害を最小化する」という考え方に変わったことが大きな特徴と言えます。言い換えると、侵入されることを完全に防ぐことは難しいという前提に変わったともいえるのです。

セキュリティ対策の多層防御とは、複数のセキュリティ対策を組み合わせることで、様々な攻撃から情報システムやデータを保護する戦略です。

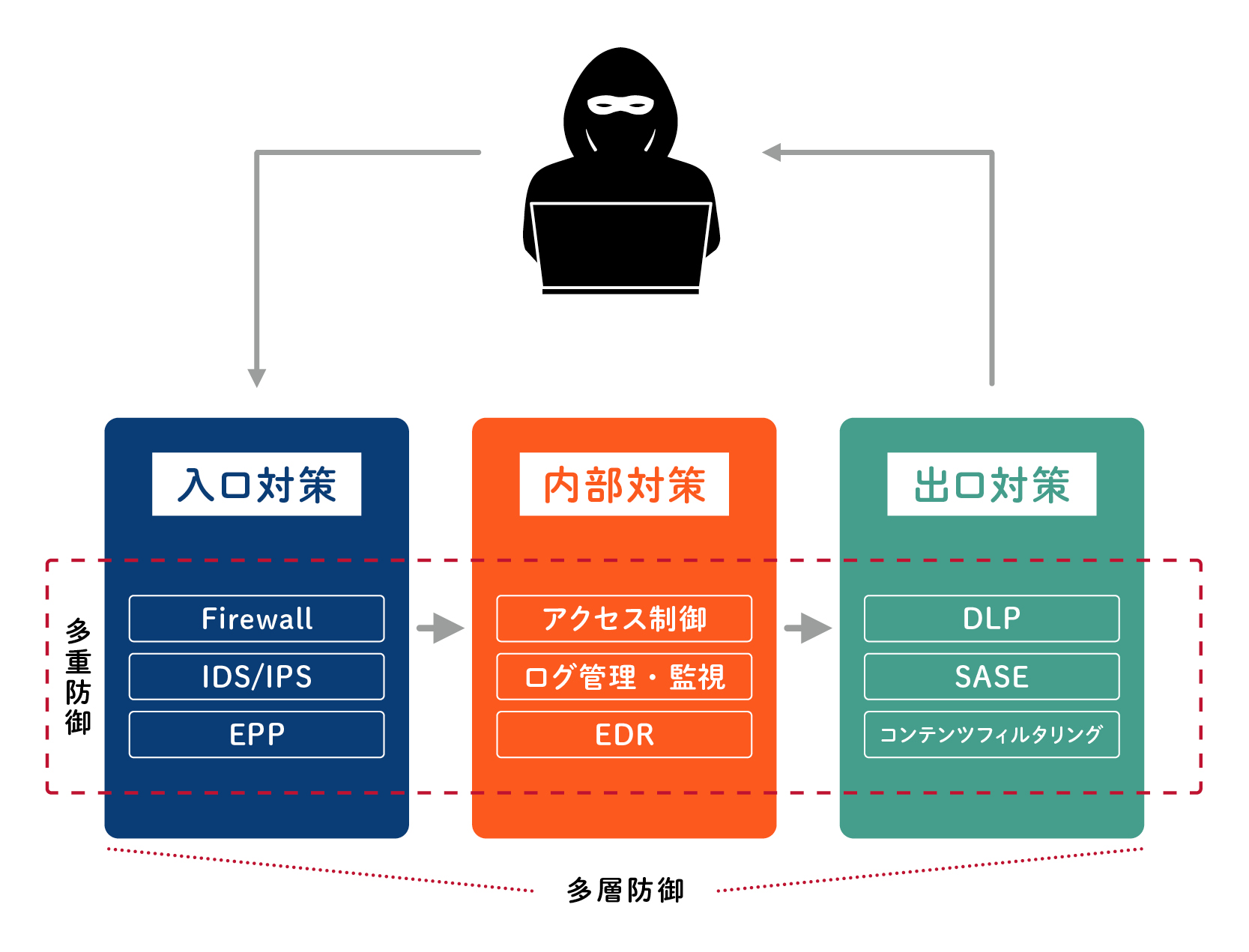

この多層防御は、一般的に「入口対策」「内部対策」「出口対策」という3つの主要な領域に分けられます。それぞれの領域でどのような対策が行われているのか、一例をあげて解説していきます。

入口対策

入口対策は、外部からの脅威がネットワークやシステムに侵入することを防ぐための対策です。入口対策には次のようなものがあります。

- ファイアウォール

ファイアウォールは、社内ネットワークと外部のインターネットとの間で通信を制御するための装置です。不正なトラフィックや攻撃からネットワークを保護するために使用され、パケットの送受信を監視し、セキュリティポリシーに基づいて許可された通信のみを通過させます。 - 侵入検知システム(IDS)/侵入防止システム(IPS)

IDS/IPSは、ネットワーク上で不審な活動を監視し、攻撃を検知して防御するためのシステムです。IDSは攻撃を検知し、警告を発信します。一方、IPSは攻撃を検知して自動的に対応し、攻撃を阻止します。 - メールフィルタリング

メールフィルタリングは、スパムメールやフィッシング詐欺などの不正なメールをフィルタリングし、受信トレイに届く前にブロックするための技術です。これにより、悪意のあるメールによる攻撃や情報漏洩を防止します。 - エンドポイントプロテクション(EPP)

エンドポイント保護(EPP)とは、コンピューターやモバイルデバイスなどのエンドポイントデバイスを、マルウェアやサイバー攻撃から保護するためのセキュリティソリューションです。EPPは、アンチウイルス、ファイアウォール、侵入防止システム(IPS)、データ損失防止(DLP)などの機能を統合して、エンドポイントデバイスのセキュリティを強化します。EPPは、エンドポイントデバイスがインターネットや企業ネットワークに接続される際に、不正なアクセスやデータ漏洩を防止するために使用されます。

内部対策

内部対策は、ネットワークやシステム内での脅威やセキュリティ違反を検知し、対処するための対策です。内部対策には次のようなものがあります。

- アクセス制御

アクセス制御は、認証や認可などの手段を用いて、ユーザーがリソースにアクセスする際のセキュリティを強化するための対策です。これにより、不正アクセスや情報漏洩を防止します。 - パッチ管理

パッチ管理は、ソフトウェアやシステムの脆弱性を修正するための対策です。定期的なパッチ適用により、既知の脆弱性を修正し、攻撃やマルウェア感染のリスクを軽減します。 - ログ管理と監視

ログ管理と監視は、ネットワークやシステム上での活動やイベントを記録し、監視することで、異常な動きやセキュリティ違反を検知し、対処するための対策です。ログ解析やセキュリティ情報イベント管理(SIEM)などのツールを使用して、セキュリティインシデントを素早く検知し、対応します。 - Endpoint Detection and Response(EDR)

EDRとは、エンドポイントデバイス(コンピューター、モバイルデバイスなど)上の脅威を検知、分析、対応するためのセキュリティソリューションです。EDRは、エンドポイントデバイス上の活動を監視し、異常な動きやセキュリティ違反を検知し、対応することができます。これにより、標的型攻撃や高度な持続的脅威(APT)などの脅威からエンドポイントデバイスを保護することができます。

出口対策

出口対策は、内部から外部への通信において、機密情報や悪意のあるデータの流出を防止するための対策です。出口対策には次のようなものがあります。

- データ損失防止(DLP)

DLPは、機密情報や重要なデータの流出を防止するための対策です。DLPソリューションは、データの移動や複製を監視し、許可されていない活動を検知してブロックします。 - Secure Access Service Edge(SASE)

SASEとは、ネットワークセキュリティとネットワーク接続を統合したクラウドベースのサービスです。SASEは、ユーザー、デバイス、アプリケーション、サービスなど、ネットワーク上のすべてのエンティティに対して、安全で高速なアクセスを提供することができます。 - コンテンツフィルタリング

コンテンツフィルタリングは、送信されるデータや情報に対してフィルタリングを行い、不正なデータの送信や受信を防止するための対策です。不正なコンテンツや添付ファイルを検知してブロックすることで、情報漏洩を防止します。

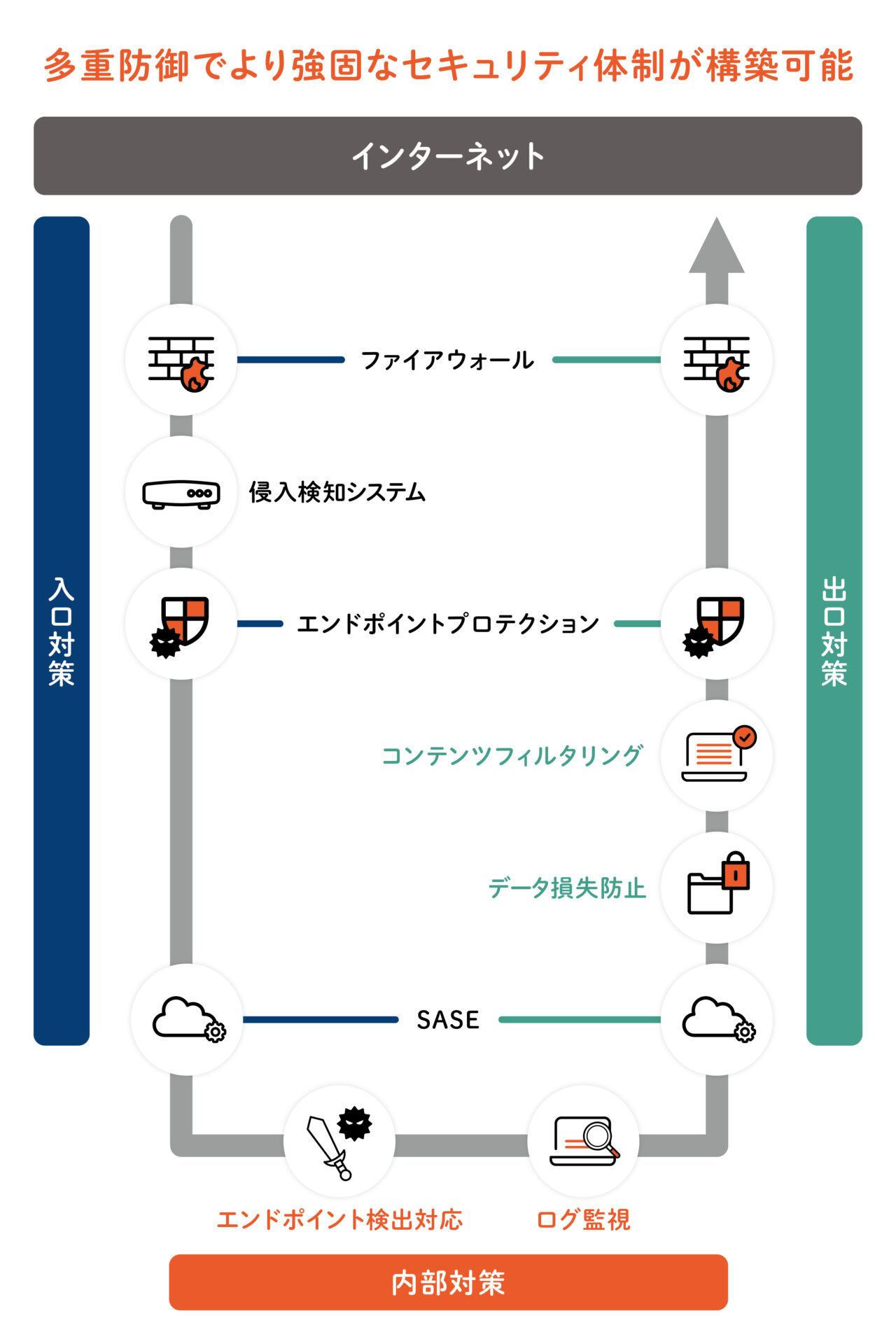

このように、多層防御では、まずは外部からの攻撃や不正アクセスを許さない入口対策、そして、万が一侵入された場合にも素早く検知し、被害を最小化する内部対策、そしてデータなどを持ち出されるなどの不正な動きがあった場合には、その挙動を検出し防止する最後の砦としての出口対策。この3つのセキュリティ対策領域を組み合わせることで、脅威の防止や被害の最小化を実現することが可能です。

複数の階層で活躍するSASEサービス

上記に入口、内部、出口の各階層におけるソリューションを例としていくつかあげましたが、実際には、各サービスは複数の階層に効果を発揮するケースも多くあります。

例えば、SASEサービスは、危険なサイトにアクセスすることによって、端末がウイルスなどに感染することを防止する入口対策として機能しますが、一方で端末が感染しC&Cサーバーとの通信を行うことを防止する出口対策としても機能します。

ネットワークとセキュリティ統合について詳しくはこちら(関連記事:SASEとは?最新ネットワークフレームワーク)

どのレイヤが、どのサービスによって守れるのかという点にこだわらず、自分たちのビジネスモデルやネットワーク構成、扱うデータなどにより、万が一の場合にも被害を最小化するには、入口、内部、出口といった多層防御の各層において、どういった組み合わせがベストなのかを検討することが重要になります。

多層防御と多重防御の違い

また、多重防御という言葉もあります。多重防御は、単一のセキュリティ対策だけではなく、複数の異なるセキュリティ対策を組み合わせて、複数の防御ラインを構築するセキュリティ戦略です。この戦略では、攻撃者が1つの防御を突破しても、次の防御ラインが攻撃を阻止することが期待されます。

多重防御は、一連の防御策を複数の層として組み合わせ、組織全体にわたる包括的なセキュリティ体制を構築することを目指します。

多層防御は、各セキュリティ対策を独立した層として配置し、攻撃者が複数の障壁を突破する必要があるようにすることで、各層が特定の役割を果たすことが期待され、より堅牢な構造を作ることが可能となります。

このように、さまざまな脅威から企業のネットワーク、データを守るには、多重・多層にすることで、より強固なセキュリティシステムを作り上げることが可能になります。

大規模運用も可能!BtoB企業のリモートセキュリティ事例はこちら(導入事例:西部石油様「社会活動を支える企業も採用。高セキュリティかつ操作不要のシンプルさに満足」)

VAIOのサービスが実現する多層防御サービス

VAIOは、PCだけではなく多層防御を実現する複数のサービスを提供しています。

企業が多重・多層防御を実現するためのサービスとして、VPN(Virtual Private Network)を利用することも重要です。VPNとは、インターネット上で仮想的に構築されたプライベートな通信網で、暗号化や認証などの技術を用いて安全にデータを送受信できるようにします。これにより、外部からの不正アクセスや盗聴、改ざんなどの脅威に対抗できます。例えば、在宅勤務や出張先などのリモートワークを行う場合、VPNを利用することで、企業の内部ネットワークに安全に接続することができます。そのため、ソコワクは多層防御の一つの層として、ビジネスを快適かつ安全に行うために役立ちます。

また、PCの紛失や盗難にそなえた「TRUSTDELETE BIZ for VAIO PC」や、インターネットにアクセスする際の様々な危険性をブロックするSASEサービス「Secure Access Gateway」なども提供しております。 このようなサービス群をご利用頂く事で、VAIO PCを使いさまざまな場所で仕事をする際に付きまとう不安、PCの盗難・紛失、インターネット上からの攻撃・情報漏えい、そしてインターネット上にある様々な危険なサイトアクセスによる感染などからのPCを保護する多層・多重防御を実現できます。

自動接続・常時接続機能により、ユーザーの場所に関わらず社内ネットワークと同じ環境を利用できるため、社内でPCを利用しているのと同じ安全性をPCがどこにあって実現します。また、マネージドサービスとして提供させていただくため、運用に関するコスト・リソース問題など様々な課題を解決できます。

また、オプションのクラウドUTMによりロードバランスに加え、危険なサイトブロックやメールセキュリティによるスパム判定やウイルス除去も実現できます。

DNSレイヤのセキュリティをベースに、インターネットにある様々な危険性から端末を保護します。Web アクセスやメールだけではなく、すべてのポートとプロトコルで宛先を確認。プロキシに代わり危険なドメインへの要求をルーティングし、パフォーマンスを妨げず安全を高めます。また、日々新しく生まれる脅威に対し、比類ない脅威インテリジェンスを提供しています。

社内ネットワークとソコワク端末しかアクセスできない閉域網内で提供するクラウド型ストレージです。同一ファイルを効率的に管理しストレージ容量を節約できる重複排除機能、AD連携によるアクセスコントロール、スナップショット機能によるファイル復元など様々な機能をもち、必要な容量分だけ購入できるためコストパフォーマンスにも優れています。ホスティングは、国内データセンターで行われますので安心してデータを預けて頂くことが可能です。